Ohne die Chance zu retten, was ein Schichtvirus ist und wie man damit umgeht

- 4768

- 1423

- Prof. Dr. Darleen Kohlmann

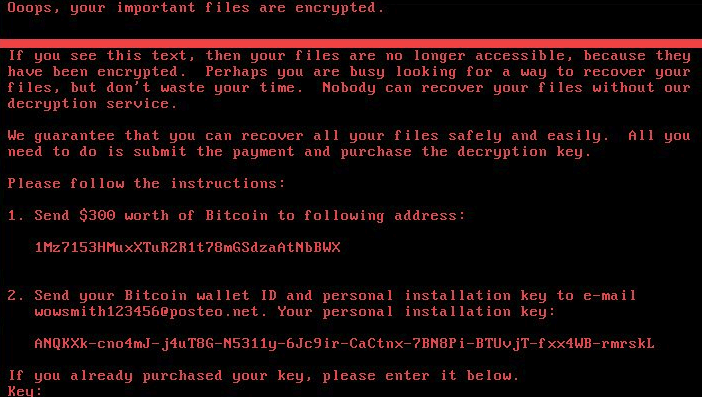

"Entschuldigen Sie, aber ... Ihre Dateien sind verschlüsselt. Um einen Schlüssel zur Entschlüsselung zu erhalten, übertragen Sie die Infanterie des Geldbetrags dringend auf eine Brieftasche ... Andernfalls werden Ihre Daten unwiderruflich zerstört. Sie haben 3 Stunden, Zeit ist gegangen ". Und es ist kein Witz. Schifervirus - Bedrohung mehr als real.

Heute werden wir darüber sprechen, dass Programme für böswillige Zeremonie, die sich in den letzten Jahren ausgebreitet haben.

Inhalt

- Wir verschlüsseln alles!

- Möglichkeiten für die Verteilung von Verschiebungsviren

- Wie sich der Verschlüsselungsmittel auf einem infizierten Computer verhält

- Wie man einen Computer aus einer Verschlüsselung heilt

- Das korrekte Verfahren für den Beginn der Verschlüsselung

- Was tun, wenn die Dateien bereits verschlüsselt sind

- Wenn die Dateien nicht entschlüsseln

- Wie man vor bösartiger böswilliger schützt

Wir verschlüsseln alles!

Schifer-Virus (Encoder, Kryptor) ist eine spezielle Vielfalt von Malware-Incidental-Trägern, deren Aktivitäten die Benutzerdateien und die nachfolgenden Anforderungen an die Einlöschung des Dekodierungswerkzeugs verschlüsseln sollen. Die Lösegeldbeträge beginnen irgendwo von 200 US -Dollar und erreichen Zehn- und Hunderttausende von grünen Papierstücken.

Vor einigen Jahren wurden nur Computer, die auf Fenstern basieren, den Angriffen dieser Klasse ausgesetzt. Heute hat sich ihre Reichweite auf scheinbar gut geschützte Linux, Mac und Android ausgeweitet. Darüber hinaus wächst die Artenvielfalt der Encoder ständig - neue Produkte erscheinen nacheinander, die die Welt überraschen können. Also entstand die laute Pandämie von WannaCry dank der "Überquerung" des klassischen Trojaner-Sippers und des Netzwerks (Böswilliges Programm, das ohne die aktive Teilnahme von Benutzern über Netzwerke verteilt wird).

Nach WannaCry erschienen nicht weniger raffinierte Petya und schlechtes Kaninchen. Und da das „Verschlüsselungsgeschäft“ den Eigentümern ein gutes Einkommen bringt, können Sie sicher sein, dass sie nicht das letzte sind.

Immer mehr Verschlüsselungen, insbesondere diejenigen, die das Licht in den letzten 3 bis 5 Jahren gesehen haben. Die einzige Möglichkeit, die Daten wiederherzustellen, besteht darin, den ursprünglichen Schlüssel zu verwenden, den die Angreifer kaufen können. Selbst die Übertragung des erforderlichen Betrags garantiert jedoch nicht den Eingang des Schlüssels. Kriminelle haben es nicht eilig, ihre Geheimnisse zu enthüllen und potenziellen Gewinn zu verlieren. Und was ist der Sinn, ihre Versprechen zu erfüllen, wenn sie bereits Geld haben?

Möglichkeiten für die Verteilung von Verschiebungsviren

Der Hauptweg der Fehlfunktion privater Benutzer und Organisationen ist E -Mail, genauer gesagt Dateien und Links, die an die Buchstaben angehängt sind.

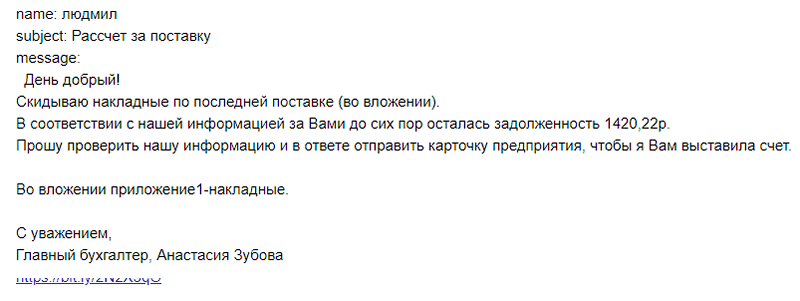

Ein Beispiel für einen solchen Brief für "Unternehmenskunden":

Klicken Sie auf den Link oder starten Sie die Trojaner -Datei fordern den Inhalt des Briefes auf. Angreifer verwenden oft die folgenden Geschichten:

- "Dringend die Kreditschulden zurückzahlen".

- "Die Erklärung des Anspruchs wurde vor Gericht eingereicht".

- "Zahlen Sie eine Geldstrafe/einen Beitrag/eine Steuer".

- "Demokuläre Zahlung von Versorgungsunternehmen".

- "Oh, du bist es auf dem Foto?"

- "Lena hat dir gebeten, es dir dringend zu übermitteln" und t. D.

Stimmen Sie zu, nur ein sachkundiger Benutzer reagiert mit Vorsicht auf einen solchen Brief. Die meisten werden ohne zu zögern eine Investition eröffnen und ein schädliches Programm mit Ihren eigenen Händen starten. Übrigens trotz der Schreie des Antivirus.

Auch für die Verbreitung von Verschlüssen werden aktiv verwendet:

- Soziale Netzwerke (Newsletter aus den Berichten von Bekannten und Fremden).

- Schädliche und infizierte Webressourcen.

- Bannerwerbung.

- Senden von Messenger aus Hacking -Konten.

- Websites-Ware-Detektoren und Händler von Keigenen und Rissen.

- Standorte für Erwachsene.

- Anhang und Inhaltsgeschäfte.

Dirigenten von Shifrators-Viren sind häufig andere schädliche Programme, insbesondere Werbedemonstranten und Trojaner-Bacdors. Letzteres hilft dem Verbrecher dabei, den Verbrecher -Remote -Zugriff auf das infizierte Gerät zu erhalten. Der Start des Codes in solchen Fällen fällt nicht immer rechtzeitig mit den potenziell gefährlichen Aktionen des Benutzers zusammen. Während Backdor im System bleibt, kann der Angreifer jederzeit in das Gerät eindringen und die Verschlüsselung starten.

Um Computer von Organisationen zu infizieren (schließlich können sie mehr als Heimatnutzer drücken) werden von besonders raffinierten Methoden entwickelt. Zum Beispiel hat der Petya Trojan die Geräte über das Modul des Medoc Tax -Konto -Update durchdrungen.

Crypten mit den Funktionen von Netzwerkwürmern, wie bereits erwähnt, werden über Netzwerke, einschließlich des Internets, über die Schwachstellen der Protokolle verteilt. Und Sie können sich mit ihnen infizieren, ohne etwas zu tun. Die gefährlichsten Benutzer des seltenen Windows -Betriebssystems sind am gefährlichsten, da die Updates durch die bekannten Lücken geschlossen werden.

Einige böse, wie WannaCry, nutzen die Schwachstellen von 0-Tage (Null-Tag), dh diejenigen, die die Entwickler von Systemen noch nicht kennen. Leider ist es unmöglich, die Infektion auf diese Weise vollständig zu widerstehen, aber die Wahrscheinlichkeit, dass Sie zu den Opfern gehören, die nicht einmal 1% erreichen. Warum? Ja, denn bösartige Software kann nicht alle schutzbedürftigen Maschinen infizieren. Und während es neue Opfer umrichtet, gelten die Entwickler von Systemen, ein Sparen -Update zu veröffentlichen.

Wie sich der Verschlüsselungsmittel auf einem infizierten Computer verhält

Der Verschlüsselungsprozess beginnt in der Regel unbemerkt, und wenn seine Zeichen offensichtlich werden, um die Daten spät zu retten: Zu diesem Zeitpunkt verschlichs die Schädlichkeit alles, was er erreicht hatte. Manchmal merkt der Benutzer möglicherweise, wie sich die Erweiterung in einigen geöffneten Ordnerdateien geändert hat.

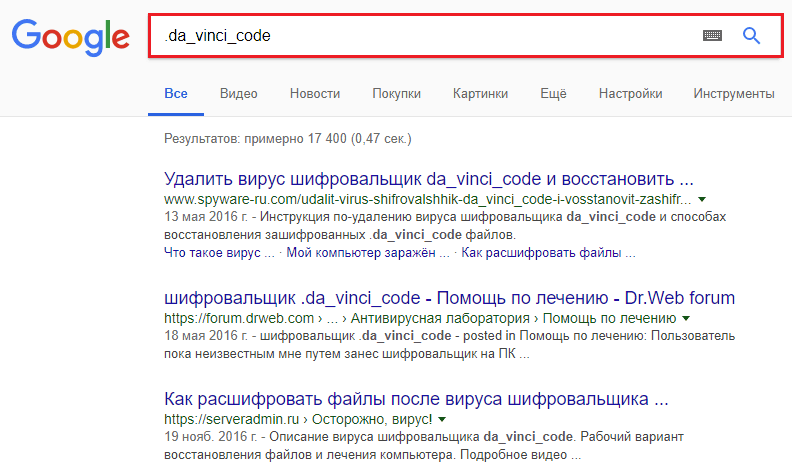

Das ursachenlose Erscheinungsbild der Dateien einer neuen und manchmal manchmal zweiten Erweiterung, nach der sie aufhören, sich zu öffnen, zeigt absolut die Folgen des Verschlüsselungsangriffs an. Übrigens ist es für die Erweiterung, die beschädigte Objekte erhalten, normalerweise möglich, das Böse zu identifizieren.

Ein Beispiel für die Erweiterungen verschlüsselter Dateien:. XTBL, .Krake, .Cesar, .da_vinci_code, .Codercsu@gmail_com, .Crypt000007, .no_more_ransom, .Decoder Globeimposter V2, .Ukrain, .rn und t. D.

Es gibt viele Optionen, und morgen werden neue erscheinen, daher gibt es keinen Sinn, alles aufzulisten. Um die Art der Infektion zu bestimmen, reicht es aus, mehrere Erweiterungen in das Suchsystem zu versorgen.

Andere Symptome, die indirekt auf den Beginn der Verschlüsselung hinweisen:

- Das Erscheinungsbild auf dem Bildschirm auf einer Sekunde der Befehlszeilenfenster auf dem Bildschirm. Meistens ist dies ein normales Phänomen bei der Installation von Aktualisierungen des Systems und der Programme, aber es ist besser, es nicht ohne Aufmerksamkeit zu lassen.

- UAC -Anfragen nach dem Start eines Programms, das Sie nicht öffnen wollten.

- Plötzliche Neustart des Computers mit der anschließenden Nachahmung des Systems des Systems der Festplattenüberprüfung (andere Variationen sind möglich). Während der "Überprüfung" gibt es einen Verschlüsselungsprozess.

Nach dem erfolgreichen Ende der böswilligen Operation erscheint eine Nachricht auf dem Bildschirm und fordert einen Kauf und verschiedene Bedrohungen.

Kosten verschlüsseln einen wesentlichen Teil der Benutzerdateien: Fotos, Musik, Video, Textdokumente, Archive, Mail, Datenbank, Dateierweiterungen usw. D. Gleichzeitig berühren sie die Objekte des Betriebssystems nicht, da Angreifer den infizierten Computer nicht anhalten müssen, um zu arbeiten. Einige Viren ersetzen die Startaufnahmen von Scheiben und Abschnitten.

Nach der Verschlüsselung aus dem System werden in der Regel alle Schattenkopien und Wiederherstellungspunkte entfernt.

Wie man einen Computer aus einer Verschlüsselung heilt

Das böswillige Programm aus dem infizierten System zu entfernen ist einfach - fast alle Antiviren können mit den meisten von ihnen leicht fertig werden. Aber! Es ist naiv zu glauben, dass die Beseitigung des Täters zu einer Lösung für das Problem führen wird: Löschen des Virus oder nicht, aber die Dateien bleiben weiterhin verschlüsselt. Darüber hinaus kompliziert dies in einigen Fällen ihre anschließende Dekodierung, wenn es möglich ist.

Das korrekte Verfahren für den Beginn der Verschlüsselung

- Sobald Sie die Zeichen der Verschlüsselung bemerkten, Schalten Sie sofort den Computer Strom aus, indem Sie die Taste drücken und halten Kraft für 3-4 Sekunden. Dies speichert zumindest einen Teil der Dateien.

- Erstellen Sie eine Startplatte oder ein Flash -Laufwerk mit einem Antivirenprogramm auf einem anderen Computer. Zum Beispiel, Kaspersky Rescue Disk 18, Drweb Livedisk, ESET NOD32 LIVECD und T. D.

- Laden Sie das infizierte Auto von dieser Festplatte herunter und scannen Sie das System. Entfernen Sie die gefundenen Viren mit Erhaltung (falls sie für die Dekodierung benötigt werden). Nur danach Sie können einen Computer von einer Festplatte herunterladen.

- Versuchen Sie, verschlüsselte Dateien aus Shadow -Kopien mit Systemmitteln wiederherzustellen oder die Daten zum Wiederherstellen von Daten zu verwenden, um Daten wiederherzustellen.

Was tun, wenn die Dateien bereits verschlüsselt sind

- Verliere die Hoffnung nicht. Kostenlose Darstellungsversorgungsunternehmen für verschiedene Arten von Malware werden auf den Websites von Antivirus -Produkten entwickelt. Insbesondere werden Dienstprogramme hier von gesammelt Avast Und Kaspersky Laboratories.

- Nachdem Sie die Art des Encoders ermittelt haben, laden Sie das richtige Dienstprogramm herunter, Achten Sie darauf, es zu tun Kopien beschädigte Dateien und versuchen Sie, sie zu entschlüsseln. Wenn erfolgreich, entschlüsseln Sie den Rest.

Wenn die Dateien nicht entschlüsseln

Wenn kein Versorgungsunternehmen geholfen hat, ist es wahrscheinlich, dass Sie unter einem Virus gelitten haben, was noch nicht existiert.

Was kann in diesem Fall getan werden:

- Wenn Sie ein kostenpflichtiges Antivirenprodukt verwenden, wenden Sie sich an den Support -Service. Senden Sie mehrere Kopien beschädigter Dateien an das Labor und warten Sie auf eine Antwort. Wenn es eine technische Gelegenheit gibt, helfen sie Ihnen helfen.

Übrigens, DR.Netz - Eine ihrer wenigen Labors, die nicht nur den Benutzern, sondern auch allen Opfern hilft. Sie können auf dieser Seite eine Anfrage für eine Datei -Dekodierung senden.

- Wenn sich herausgestellt hat, dass die Dateien hoffnungslos verwöhnt sind, aber für Sie von großem Wert sind, bleiben sie auf Hoffnung und warten eines Tages auf das Speicherprodukt. Das Beste, was Sie tun können, ist, das System und die Dateien so zu belassen, wie es ist, das heißt, die Festplatte vollständig zu trennen und nicht zu verwenden. Löschen von Fehlfunktionsdateien, das Neuinstallieren des Betriebssystems und sogar die Aktualisierung kann Sie entziehen Und diese Chance, Da bei der Erzeugung von Verschlüsselungs- und Ablösungsschlüssel häufig eindeutige Systemidentifikatoren und Kopien des Virus verwendet werden.

Ein Lösegeld zu bezahlen ist keine Option, da die Wahrscheinlichkeit, dass Sie einen Schlüssel erhalten, nach Null strebt. Ja, und es besteht keine Notwendigkeit, ein kriminelles Geschäft zu finanzieren.

Wie man vor bösartiger böswilliger schützt

Ich würde den Rat, den jeder der Leser hunderte Male hörte, nicht wiederholen wollen. Ja, ein gutes Antivirus einrichten, um keine verdächtigen Links und Blablabla zu drücken - das ist wichtig. Wie das Leben gezeigt hat, gibt es ein magisches Tablet, das Ihnen eine 100% ige Sicherheitsgarantie bietet.

Die einzige wirksame Schutzmethode gegen Erpresser dieser Art - Backup -Backup Für andere physische Medien, einschließlich Cloud -Dienste. Backup, Backup, Backup ..

- « So konfigurieren Sie E -Mails auf dem Telefon für Android und iOS

- Windows von Grund auf, wie Sie die Einstellungen des Werkssystems auf einem Laptop wiederherstellen können »