Was ist ein Browser für den Browser?

- 2470

- 107

- Dario Hiebl

Was ist ein Browser für den Browser?

TOR ist ein Browser, der auf eine bestimmte Weise konfiguriert ist und die Anonymität der Nutzung des Internets garantiert. Der Inkognito -Modus wird durch Verschlüsselung des Verkehrs und deren weiteren Routing auf Servern erreicht. Mit der Verwendung des Browsers können Sie die Identität des Benutzers verbergen und die Webverbindung vor verschiedenen Überwachungsarten schützen. Eine zusätzliche TOR -Option ist eine Bypass von Internetblöcken. Lassen Sie uns die Fähigkeiten und Merkmale der Arbeit des Browsers kennenlernen.

Tor - Was ist es, die Vor- und Nachteile der Technologie

Tor ist ein Tandem der modernen Version von Mozilla Firefox und Software mit Schwerpunkt auf Privatsphäre. Das Programm ist kostenlos und ermöglicht es Ihnen, die Zensur im Netzwerk effektiv zu umgehen. Das Browser -Netzwerk besteht aus vielen Servern, die weltweit kontrolliert werden, die von Freiwilligen kontrolliert werden.

Die Anonymität wird durch eine Verbindung mit drei Relayern sichergestellt, von denen jede verschlüsselt ist. Infolgedessen wird es unmöglich, den Pfad aus der Informationsbewegung vom Empfänger zum Absender zu berechnen.

Bei der Verwendung von TOR ist eine andere IP -Adresse beteiligt, die häufig zu einem anderen Land gehört. Gleichzeitig ist die IP -Adresse vor den Websites versteckt, die der Benutzer besucht. Eine zusätzliche Sicherheitsmaßnahme ist die Verschlüsselung der von nicht autorisierten Personen, die die Verkehrsbewegung abfangen können.

Dies verringert das Risiko, online auf Null zu verfolgen. TOR ermöglicht es Ihnen auch, Internetfilter zu umgehen. Websites und Ressourcen, die bisher aufgrund der Blockierung innerhalb des Landes nicht verfügbar waren.

Nutzungsvorteile:

- Schutz gegen Überwachung, die eine Bedrohung für die Vertraulichkeit darstellen kann;

- Mangel an gebauten Benutzerüberwachungssystemen;

- Die Einfachheit des Systems, sogar ein unerfahrener Benutzer kann leicht mit dem Programm fertig werden

- Die Technologie extrahiert nicht die Vorteile aus den Daten des Benutzers

- Der Browser wird von vielen Sicherheitsexperten empfohlen

- Die Dynamik des Programms - Sie können es von jeder Art von Medien ausführen, einschließlich tragbarer;

- Der Browser blockiert alle Funktionen des Netzwerks, die die Sicherheit bedrohen können.

Die Verwendung von Tor ist nicht ohne Mängel. Die Hauptstrafe ist die geringe Lastgeschwindigkeit. Darüber hinaus ist der Benutzer begrenzt in den Möglichkeiten, alle Funktionen einiger Ressourcen zu verwenden.

Herunterladen und Installationsprozess

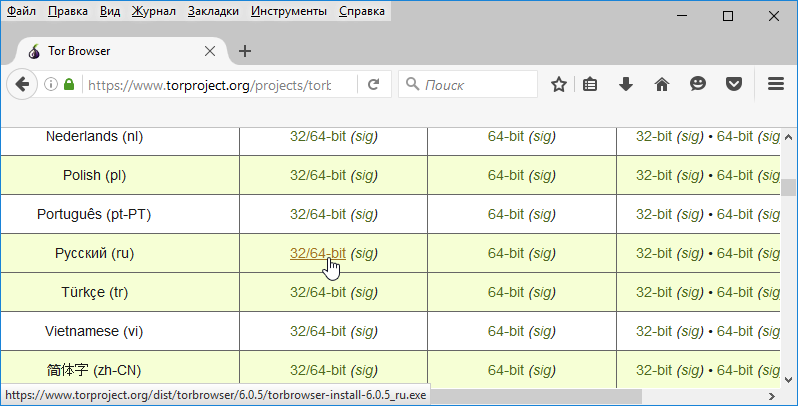

Zuerst müssen Sie zur offiziellen Website für den Browser gehen - https: // www.Torprojekt.Org. Drücken Sie die Schaltfläche "Download", nach der Sie mit einer Tabelle verschiedener Versionen präsentiert werden. Wählen Sie die rechte aus und laden Sie fort. Wenn die Site für Sie nicht zugänglich ist, können Sie einen Anforderungsbrief an Gettor@torProject senden.Org. Geben Sie die erforderliche Version an, nach der Sie einen Download -Link erhalten, der nicht blockiert wird.

Um das TOR -Programm zu verwenden, ist kein Standardinstallationsverfahren erforderlich. Packen Sie einfach den Browser auf dem PC aus und führen Sie ihn von dort aus. Wenn Sie noch TOR installieren möchten, befolgen Sie die angegebenen Schritte:

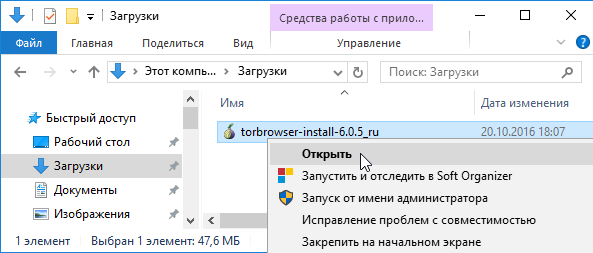

- Wir gehen in den Ordner "Load";

- Öffnen Sie die Datei, wählen Sie die gewünschte Installationssprache

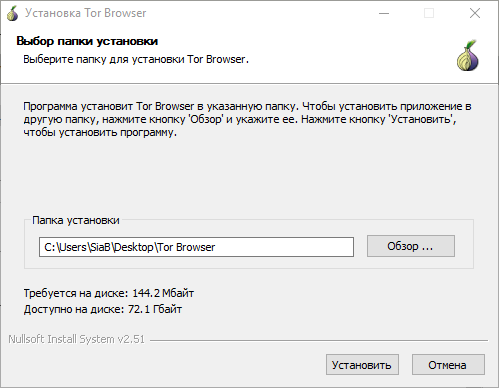

- Wählen Sie den Ordner der Programminstallation aus

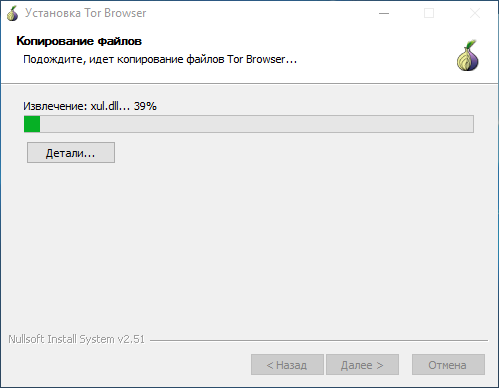

- Klicken Sie auf "OK" und "Ready".

Installation abgeschlossen. Eine Abkürzung wird auf dem Desktop angezeigt.

So konfigurieren Sie TOR für persönliche Arbeit?

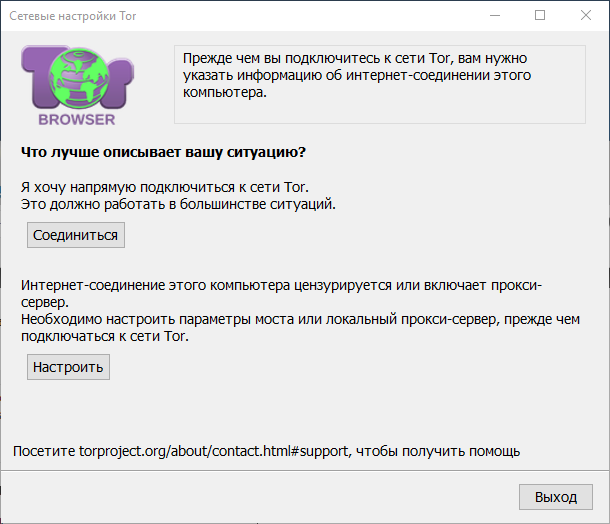

Während des ersten Starts fragt das Programm die Art der Verbindung, die ausgewählt werden muss. Tor bietet 2 Arten von Verbindungen:

- Direkte Verbindung - Sie sollten mit unbegrenztem Zugriff auf das Netzwerk wählen, in den Ländern, in denen der Browser auf gesetzgeberischer Ebene nicht verboten ist, wird die Verwendung des Programms nicht von den relevanten Diensten überwacht

- Begrenzte Verbindung - Sie sollten mit begrenztem Zugriff auf das Netzwerk wählen, für Länder, in denen die Verwendung eines Browsers blockiert oder verboten ist.

Im ersten Fall müssen Sie das Programm starten und den Abschnitt "Verbindung" auswählen. Danach wird die Verwendung des Browsers verfügbar sein.

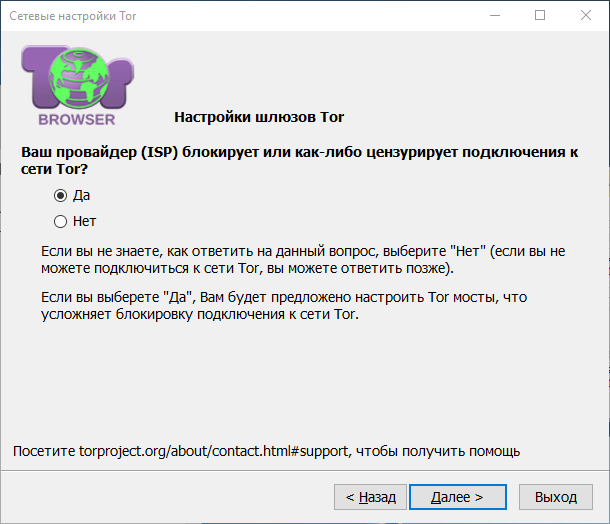

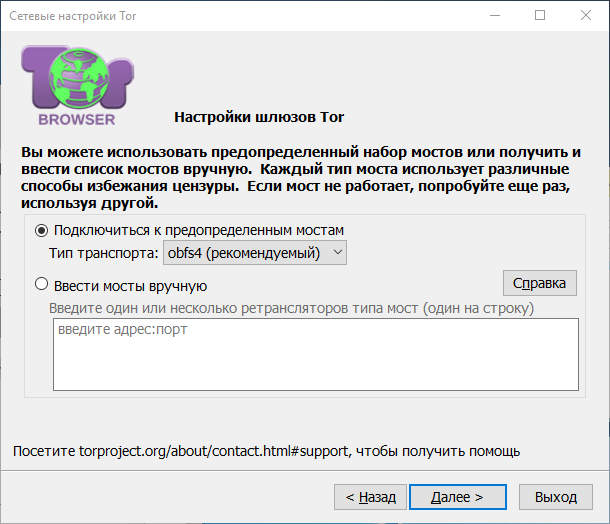

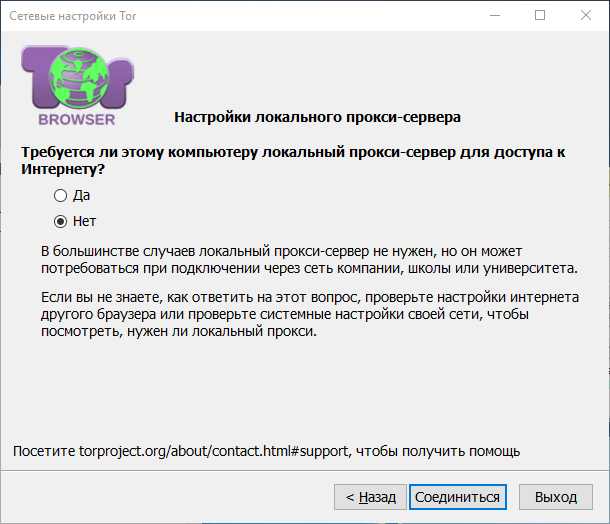

Im zweiten Fall ist es erforderlich, die Brücken zusätzlich zu verschlüsseln. Wählen Sie "begrenzter Zugriff" und drücken Sie die Taste "Einstellungen". Jetzt gehen wir weiter zum Einstellen von Brücken. Wählen Sie im geöffneten Fenster den Abschnitt "Verbindung zu vorgegebenen Brücken herstellen". Darüber hinaus fragt das Programm: Benötigen Sie einen Proxy, um den Zugang zum Netzwerk zu gewährleisten?. Wählen Sie den Parameter "Nein". Klicken Sie dann auf "Connect".

Eine Alternative ist eine unabhängige Wahl der Brücken. Diese Methode wird selten angewendet, sodass die Wahrscheinlichkeit, dass Sie minimal sind. Der Benutzer muss zur TOR -Projektwebsite gehen und die Adressen vorhandener Brücken anfordern. Dann müssen Sie nur die Anweisungen befolgen.

Nachdem Sie die Informationen erhalten haben, können Sie die Adressen von Brücken in den Einstellungen persönlich erstellen und den Browser verwenden.

Nutzungsfunktionen

TOR zu verwenden ist sehr einfach. Es ist ein klassischer Browser mit einem wichtigen Feature - ein Vertraulichkeitsregime. Sie können auch die Ressourcen und Standorte von Interesse besuchen, ohne die Überwachung zu bedrohen. Es können jedoch Fragen auftreten, wenn Sie beispielsweise in einem Land gegessen werden, in dem die Verwendung von Tor verboten ist. Befolgen Sie in diesem Fall die Schritte:

- Wir gehen zum Browser -Menü

- Wählen Sie die Verbindungseinstellungen aus;

- Ändern Sie die Methode zur Verbindung zum Internet (siehe Abschnitt oben zur begrenzten Verbindung)

- Klicken Sie nach Abschluss der Einstellungen auf "OK" und starten Sie das Programm neu.

Bei der Verwendung von Technologie lohnt es sich, sich daran zu erinnern, dass die Aktivität im Netzwerk nur innerhalb des Torbrowsers geschützt wird. Das Programm schützt andere Online -Benutzeraktivitäten nicht. Beim Besuch von TOR ist der Operationsverlauf nur verfügbar, wenn Sie das Programm verwenden. Sobald Sie aus dem Auskommen auskommen, wird die Geschichte automatisch ohne Erhaltung auf dem Festplatten -PC gereinigt.

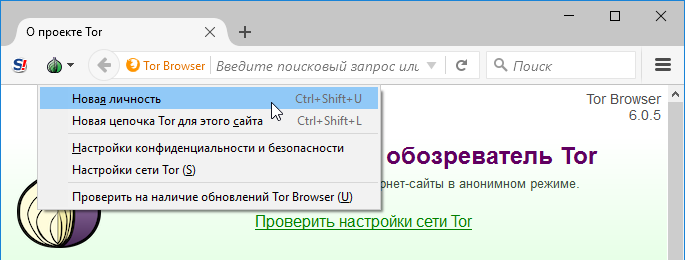

Um zu überprüfen, ob der Browser aktiv ist, müssen Sie die Website des Entwicklers besuchen - https: // check.Torprojekt.Org/. Wenn Sie das Programm verwenden, können Sie neue Persönlichkeiten erstellen. Dies kann im Menü Einstellungen erfolgen. Gleichzeitig wählt der Browser neue Relayers aus, die eine Anonymität gewährleisten.

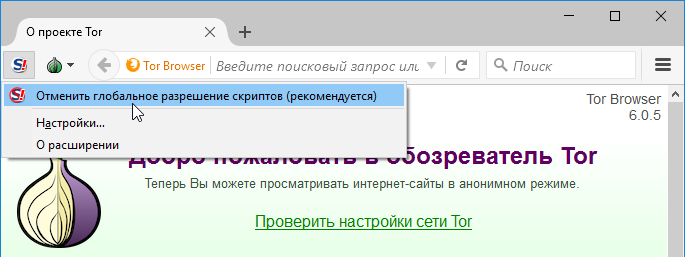

Bei der Verwendung des Netzwerks sieht dies so aus, als hätten Sie unter einer anderen IP -Adresse das Internet eingegeben. Ein zusätzliches Maß für den Schutz ist die NoScript -Option. Es ist standardmäßig nicht aktiv, kann aber verbunden werden.

Die Aktivität zielt darauf ab, den Benutzer vor Datenleckagen durch Skripte zu schützen und vor potenziell böswilligen Websites zu schützen. Um es zu aktivieren, ist es notwendig, ein charakteristisches Symbol zu drücken, das sich links neben der Hauptmenüschlüssel befindet.

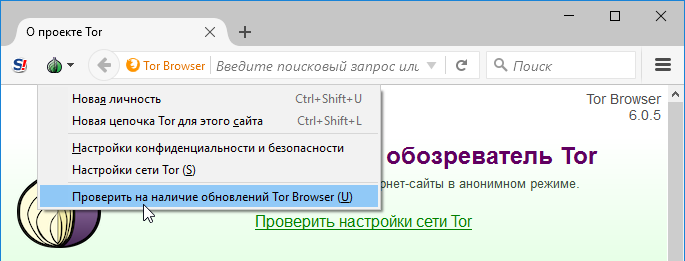

Für den vollständigen Betrieb muss der Browser systematisch aktualisiert werden. Der Benutzer erhält Benachrichtigungen darüber, aber regelmäßig ist es notwendig, seine Präsenz selbst zu betrachten. Dies kann im Menüabschnitt "Überprüfung der Verfügbarkeit von Aktualisierungen" erfolgen.

Und für welche Zwecke verwenden Sie einen Torbrowser? Schreiben Sie in die Kommentare!

- « Der Router TP-Link TL-MR3420 funktioniert nicht mehr, nachdem das Präfix des Nexus Players verbunden ist

- Router Zyxel gibt das Internet nicht aus »