DDOs greift gegen dich an, was ist, was ist gefährlich, wie man kämpft

- 760

- 89

- Prof. Dr. Finja Goebel

"Hacker sind ernsthafte Menschen und jagen weit. DDOs greift an? Nein, habe nicht gehört. Ja, und was sollte ich mir Sorgen machen, denn meine Website ist sehr maaaleniki “, argumentieren einige Eigentümer kleiner Internetprojekte so etwas so etwas.

Nun, Schlaf, Bewohner von Bagdad. Alles ist ruhig, wenn Sie nicht berücksichtigen, dass eine Netzwerkressource einen Hacker -Angriff bedroht - nicht nur eine Website oder eine Webanwendung, sondern auch ... ein regulärer Heimcomputer, Smartphone, Fernsehen mit Internetzugang. usw. D. Also, was ist DDOS -Angriff und wie kann es Ihnen persönlich schaden?.

Inhalt

- Durch Konzepte

- Wer, wer und warum

- Typen und Dauer der DDOS -Angriffe

- So bestimmen Sie, dass Ihr Server oder Ihre Website angegriffen wurde

- Wie man den Angriff verhindert und stoppt, wenn er bereits begonnen hat

Durch Konzepte

Konzept DDOs oder DIst steckt DEnial ÖF SErvice bedeutet "verteilte Weigerung, aufrechtzuerhalten" - einen angegriffenen Angriff auf die Netzwerkressource, um ihn in einen Zustand zu bringen, wenn er eingehende Anforderungen nicht bearbeiten kann. Und nicht irgendwie, sondern indem man es mit einer großen Anzahl solcher Anfragen füllt.

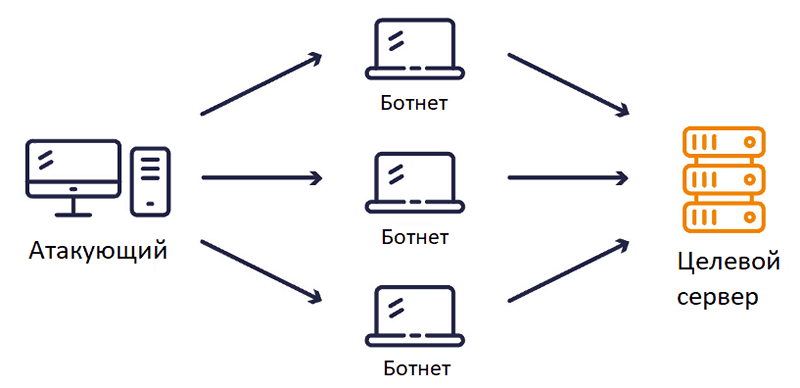

Um einen Server abzuwerfen, reichen die Anfragen von einem Computer eindeutig nicht aus. Daher verwenden Hacker Zombie Networks (Botnets), bestehend aus Netzwerkgeräten (PC, Smartphones, Tablets, Smart TV, Smart Household Appliances), die mit dem Trojaner -Programm infiziert sind, das einem Angreifer die Funktionen der Fernbedienung bietet.

Der Trojaner kann seine Anwesenheit in einem infizierten Auto nicht ausgeben, bis er ein Team von einem Hacker bekommt. Und dann beginnt DDOS-Atak-viele Geräte gleichzeitig an den Opferserver und deaktivieren Sie es dadurch.

Die verteilte Verweigerung der Wartung (DDOS ATAK) wird über Computergeräte durchgeführt, deren Platzierung über die Grenzen eines lokalen Netzwerks hinausgeht. Es unterscheidet sich von DOS -Angriffen (Denial of Service), wobei nur ein Computer oder ein lokales Netzwerk teilnimmt.

Große Zombies haben Millionen von infizierten Geräten. Die Besitzer des letzteren vermuten oft nicht, dass ihre Technik ein geheimes Leben führt und jemandem schadet. Und selbst wenn jemand gelernt hat, denkt jemand darüber nach: "Sobald es mich nicht stört, lassen Sie die Jungs es benutzen.". Dies ist jedoch sehr gefährliche Nachlässigkeit, da DDOS-Trojan häufig auch andere „nützliche“ (nicht für Sie) Funktionen hat: Remotezugriff auf das System des infizierten Geräts, die Sammlung vertraulicher Daten (Anmeldungen, Passwörter, Bankprobleme) , Spam Newsletter von Electronic Boxes -Besitzer, Bergbaukryptowährungen und t. D.

Aber selbst wenn Sie einen "reinen" Trojaner haben, der nur Angriffe in der Lage ist, wird es auch viel Schaden an ihm geben. Schließlich nutzt er die Hardware -Ressourcen Ihrer Ausrüstung und verstopft den Netzwerkkanal, wodurch die Leistung und Geschwindigkeit der Internetverbindung mehrmals verringert wird.

Wer, wer und warum

DDOS -atak ist eine Wirkung auf eine bestimmte Netzwerkressource, die ziemlich bestimmte Ziele verfolgt - die Arbeit lähmt, materielle Schäden verursachen, den Eigentümer in den Augen von Kunden und Partnern diskreditieren. Oft sind solche Angriffe Teil der komplexen Kette von Cyberkriminalität, dessen ultimatives Ziel das Hacken des Servers mit weiteren Diebstahl oder die Zerstörung von Daten ist.

Mächtige und lange - hohe DDOS -Angriffe - Vergnügen nicht billig. Sie treten selten vor. Die Ziele solcher Angriffe sind in der Regel große wohlhabende Unternehmen, und die Initiatoren sind entweder Wettbewerber und Feinde des letzteren oder die Angreifer selbst aus Gründen der Exzentrikisierung für die Einstellung des Einflusses. Oft wird dieses Tool als Instrument politischer Handlungen verwendet, um beispielsweise Aufmerksamkeit zu erregen oder Druck auf einflussreiche Personen auszuüben.

DDOS -Angriffe mit mittlerer und niedriger Leistung sind ein viel häufigeres Phänomen. Jede im Internet verfügbare Ressource. Wettbewerber und Erpresser werden auch Kunden und Darsteller solcher Anteile, aber es gibt möglicherweise einfach merkwürdige Experimentatoren unter gelangweilten Schulkindern.

Die Probleme aus den Auszügen der "Mutter -Hacker" sind jedoch nicht weniger als von den Profis: Wenn sie es schaffen, das Ziel zu erreichen. Das gefährlichste ist jedoch, dass ihre fortgeschritteneren "Kollegen" die Arbeit von Rückständen nutzen und zum Beispiel versuchen können, in die angegriffene Ressource einzudringen.

"Ersatz" Eine kleine Website oder Server eines mittelgroßen Unternehmens ist ein ziemlich erschwingliches Geld wert. Der Angreifer muss nicht einmal sein eigenes Botnetz haben - die Dienste für die Durchführung von DDOS -Angriffen werden heute fast legal angeboten. Und nicht irgendwo im Darknet, sondern im Open World Web by Subscriber -Abonnement. Nun, insbesondere neugierige Köpfe können das Programm einfach mit den Anweisungen herunterladen und alles tun "wie es sollte" mit Ihren eigenen Händen. Zu ihrer Freude können Software für DDOs auch öffentlich zu finden.

Professionelle Angriffe mit großem Gewonnen werden aus Kommandozentren in verschiedenen Ländern der Welt durchgeführt. Die Zentren sind in keiner Weise mit der Geographie der Zombie -Netzwerke verbunden, die kontrolliert werden, noch mit dem Aufenthaltsort der Cyberkriminellen selbst. Und dies schafft bestimmte Schwierigkeiten bei der Neutralisierung solcher Aktivitäten.

Im Gegenteil, die Verantwortung für "Amateur" angreift öfter bei denen, die das Opfer direkt in Bezug auf das Opfer haben oder zuvor hatten. Sie haben in der Regel keine Ressourcen. Wenn Ihr Unternehmen also versucht, mit DDOs Schaden zuzufügen, vergessen Sie nicht, sich mit Strafverfolgungsbehörden zu wenden.

Typen und Dauer der DDOS -Angriffe

Es gibt einige Methoden zur Durchführung von DDOs, sodass die meisten Angriffe nicht einer bestimmten Option zugeordnet werden können. Normalerweise haben sie einen komplexen, kombinierten Charakter. Häufiger werden jedoch die folgenden Arten von Angriffen gefunden:

- Volumetrisch (voluminös) - im Zusammenhang mit dem Überlauf und der Erschöpfung des Netzwerkdurchsatzes.

- Anwendungsstufe - im Zusammenhang mit der Erschöpfung von Serverressourcen oder einer bestimmten Serveranwendung, die durch intensive Computerlast oder unvollständige Anforderungen erstellt wird.

- Protokollspiegel - im Zusammenhang mit dem Betrieb der Sicherheitsanfälligkeit von Netzwerkprotokollen und der Erschöpfung der Rechenfunktionen des Netzwerks und der Zwischenknoten (Firewalls).

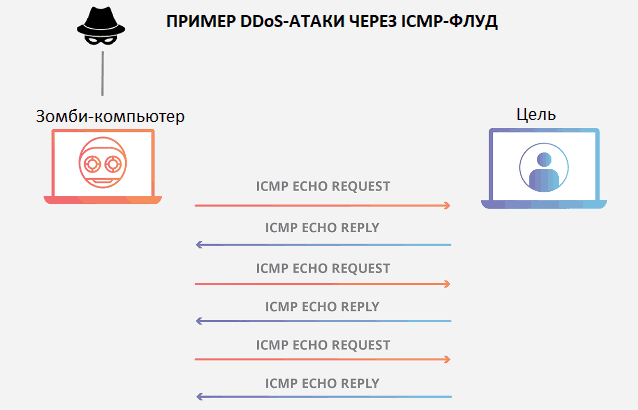

Der Erlös des volumetrischen Typs wird durch Senden einer großen Anzahl von UDP-Paketen oder ICMP (UDP und ICMP-Flood) an zufällige Ports des Servers durchgeführt. Nach Erhalt des einen oder anderen gibt das angegriffene System Antworten an die Absender zurück, was nur die Verstopfung des Netzwerkkanals verbessert.

Angriffe auf die Anhangsebene (am häufigsten) werden an Serverprogramme übermäßiger Anzahl von Paketen http/ https/ snmp gesendet, die verarbeitet werden müssen, oder unvollständige Anforderungen HTTP (HTTP Flood), so dass der Server in Erwartung ihrer Stehweise auf ihre steht fehlende Teile.

Die Angriffe des Protokollspiegels werden durch „Bombardierung“ der Server-Victims durch die unvollständigen Syn-Syn-Flood-Anfragen durchgeführt Verbindungen. Eine weitere Vielfalt von Angriffen dieser Art besteht darin, fragmentierte oder übermäßige ICMP.

In den Didos Ataki werden auch andere Arten von Überschwemmungen verwendet, beispielsweise Mac Flood, die zum Deaktivieren von Netzwerkschaltern konzipiert sind, DNS -Flut, zur Neutralisierung der DNS -Server usw.D.

Unabhängig von der Angriffsmethode basiert man immer auf einer Sache - die Erschöpfung der Ressourcen des angegriffenen Knotens ist.

Die Dauer der Auswirkungen auf das Opfer ist nur durch die Fähigkeiten und den Wunsch des Angreifers begrenzt. Mehr als die Hälfte der DDOs -Angriffe dauert weniger als einen Tag. Ungefähr ein Drittel - weniger als eine Stunde. Der Rest dauert von zwei Tagen bis zu mehreren Wochen und der kleinste Teil ist mehr als einen Monat.

So bestimmen Sie, dass Ihr Server oder Ihre Website angegriffen wurde

Von Beginn der Auswirkungen bis zu dem Moment, in dem die angegriffene Ressource auf Anfragen aufgehört wird, geht meistens (aber nicht immer) mehrere Stunden über. Wenn Sie Zeit haben, Schutzmaßnahmen zu ergreifen, können schwerwiegende Folgen vermieden werden. Aber dafür müssen Sie wissen, welche implizite Anzeichen eines Angriffs sind.

Also, was die Didos Atak sich manifestiert:

- Der eingehende und manchmal ausgehende Netzwerkverkehr des angreifenden Knotens nimmt erheblich zu und neigt dazu, weiteres Wachstum. Das Verkehrsvolumen zu bestimmten Ports wächst deutlich.

- Die zunehmende Belastung des Prozessors und des RAM nimmt zu.

- Im Betrieb von Serveranwendungen ergeben sich verschiedene Fehler - von der "Abreise" einzelner Funktionen bis zur vollständigen Unmöglichkeit des Start.

- Der Großteil der Kunden befasst sich mit denselben Funktionen der Anwendung oder Website, z. B. öffnet beispielsweise eine bestimmte Seite.

- Seiten werden langsam auf der Angriffsstelle geladen, individuelle Funktionen werden nicht ausgeführt, Fehler treten auf. Manchmal blockiert der Standort mit Anzeichen eines Angriffs den Hosting -Anbieter, um vor der Exposition gegenüber unschuldigen Nachbarn zu schützen.

- In den Protokollen des angreifenden Server- und Netzwerkgeräte fordert eine große Anzahl von Kunden geografisch voneinander entfernt (Zombie -Netzwerke infizierter Computer).

- Kunden, die diese Zeichen nicht haben, werden massiv an die Website gerichtet, die traditionell ein Publikum hat, das durch Sprache oder Ort (Stadtportal) vereint ist. Zum Beispiel aus anderen Städten und Ländern.

Diese Symptome werden zusätzlich zu den letzten beiden nicht nur bei den Angriffen von Hackern, sondern auch bei anderen Problemen der Netzwerkressourcen gefunden. Das einzige Zeichen ist der Grund, die Aufmerksamkeit zu stärken. Aber wenn es zwei oder mehr gibt, ist es Zeit, Schutzmaßnahmen zu ergreifen.

Wie man den Angriff verhindert und stoppt, wenn er bereits begonnen hat

Viele Standortbesitzer sind davon überzeugt, dass ein einzelner Angriff, wenn er bereits verwendet wird, einfacher und billiger ist zu warten, da sie am häufigsten kurzfristig sind. Normalerweise ist dies so, aber wenn es es geschafft hat, unter den Einfluss eines hohen Niveaus zu fallen, was mehrere Tage dauert, ist der Kampf nicht einfach und kostspielig:

- Wenn die Website auf einem virtuellen Server veröffentlicht wird, übertragen Sie sie auf die zugewiesenen. Vielleicht richtet sich der Angriff nicht auf Sie, sondern auf eine der Nachbarstätten.

- Verbindungsdienste in dem Arsenal, von denen es spezielle Hardwareschutzkomplexe von DDOs gibt, da in solchen Fällen nur Softwaremethoden unwirksam sind.

Mittel- und niedrige Stromauswirkungen (Flut) können versucht werden, selbst nachzudenken, indem die Anfragenquellen verfolgt und blockiert werden. Dies wird jedoch nicht viel weniger Zeit dauern als der Angriff dauert.

Es ist viel korrekter, ein wenig darauf zu achten, dass Netzwerkressourcen eingerichtet werden, bevor Sie angegriffen werden.

Hier ist eine ungefähre Liste der zuerst getan:

- Installieren Sie den Standortschutz vor Bots, wo es möglich ist.

- Analysieren Sie die Protokolle, bestimmen Sie unzuverlässige Adressen und Domänen und blockieren Sie den Zugriff auf Ihre Ressource für immer.

- Verbot ICMP fordert die Verarbeitung an. Wenn das Verbot unmöglich ist - Grenze.

- Verwenden Sie Filter und Netzwerkverkehrsanalysatoren, bevor er in den Server eintritt.

- Verweigern. Schließen Sie die Möglichkeiten zur Überwachung des Zustands und des Programms an.

- Installieren Sie Quoten für die Verwendung von Hardware -Ressourcen.

- Erhöhen Sie den Netzwerkdurchsatz und markieren Sie einen separaten Kanal für den administrativen Zugriff.

- Erhöhen Sie die Grenze um die maximale Anzahl von HTTP -Verbindungen.

- Reduzieren Sie das Maximum der gleichzeitigen halben TCP -Verbindungen mit einem Kunden und der Zeit für ihre Aufbewahrung.

- Isolierung von Dienstleistungen, die für die Verwaltung von außen zugänglich sind.

- Verwenden Sie bereitgestellte DDOS-Schutzlösungen.

Und wenn möglich, verteilen Sie die wichtigsten Webressourcen gemäß verschiedenen Servern, die nicht miteinander verbunden sind. So dass im Falle eines Angriffs auf einen verfügbar bleiben.

Vielleicht bieten diese Maßnahmen Ihnen keinen hundertprozentigen Schutz vor Bedrohungen, sondern werden ihre Wahrscheinlichkeit zehnmal auf jeden Fall verringern.

Viel Glück und Sicherheit!

- « So verwenden Sie Flash -Tools auf Android

- So machen Sie beim Aufrufen ein Foto für den Vollbildmodus »