Wie kann Ihr Passwort hacken

- 3761

- 961

- Nathanael Koha

Das Hacken von Passwörtern, auch immer Passwörtern, von Mail, Online-Banking, WLAN oder von Konten in Kontakt und Klassenkameraden ist in letzter Zeit zu einem gemeinsamen Ereignis geworden. Dies liegt hauptsächlich daran, dass Benutzer beim Erstellen, Speichern und Verwenden von Passwörtern nicht ausreichend einfache Sicherheitsregeln einhalten. Dies ist jedoch nicht der einzige Grund, warum Passwörter in die falschen Hände gelangen können.

Dieser Artikel enthält detaillierte Informationen darüber, welche Methoden zum Hacken von Benutzerkennwörtern verwendet werden können und warum Sie für solche Angriffe anfällig sind. Am Ende finden Sie eine Liste von Online -Diensten, mit denen Sie herausfinden können, ob Ihr Passwort bereits kompromittiert wurde. Es wird auch (bereits) den zweiten Artikel zum Thema geben, aber ich empfehle, genau aus der aktuellen Überprüfung zu lesen und erst dann mit dem nächsten weiterzugehen.

UPDATE: Das folgende Material ist fertig -über die Sicherheit von Passwörtern, in der beschrieben wird.

Welche Methoden werden verwendet, um Passwörter zu hacken

Für das Hacken von Passwörtern wird kein so großer Satz verschiedener Techniken verwendet. Fast alle von ihnen sind bekannt und fast jede Kompromisse bei vertraulichen Informationen wird durch die Verwendung einzelner Methoden oder deren Kombinationen erreicht.

Angeln

Der häufigste Weg, der heute durch Passwörter von beliebten Postdiensten und sozialen Netzwerken „geführt“ wird, ist eine Phishing, und diese Methode funktioniert für einen sehr großen Prozentsatz der Benutzer.

Die Essenz der Methode ist, dass Sie, wie Sie denken, eine vertraute Site (zum Beispiel dieselbe Google Mail-, VK- oder Klassenkameraden) und aus dem einen oder anderen Grund, Ihren Benutzernamen und Ihr Passwort einzugeben (zum Eingeben, etwas bestätigen, für seine Veränderung und t.P.). Unmittelbar nach dem Eintrag befindet sich das Passwort bei den Angreifern.

Wie dies passiert: Sie können einen Brief erhalten, angeblich aus dem Support -Service, in dem die Notwendigkeit zur Eingabe des Kontos und ein Link angegeben wird, wenn die Website geöffnet wird, und genau das Original kopieren. Eine Option ist möglich, wenn sich nach einer zufälligen Installation unerwünschter Software am Computer die Systemeinstellungen so ändern Website.

Wie ich bereits bemerkt habe, stoßen viele Benutzer darauf, und normalerweise ist dies auf Unaufmerksamkeit zurückzuführen:

- Nach Erhalt eines Briefes, der Sie in dem einen oder anderen Formular einlädt, Ihr Konto auf der einen oder anderen Website einzugeben. Zum Beispiel anstelle von Unterstü[email protected], vielleicht unterstü[email protected] oder ähnliches. Die richtige Adresse garantiert jedoch nicht immer, dass alles in Ordnung ist.

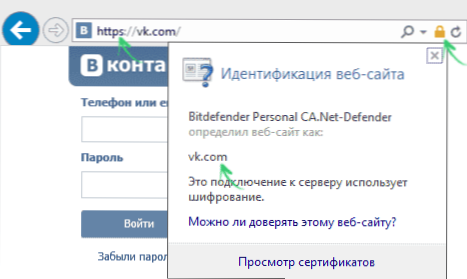

- Bevor Sie Ihr Passwort überall eingeben, schauen Sie sich die Adressleiste des Browsers sorgfältig an. Zuallererst sollte die Website, die Sie dorthin gehen möchten, dort angegeben werden. Bei böswilliger Software auf einem Computer reicht dies jedoch nicht aus. Sie sollten auch auf das Vorhandensein der Verschlüsselung der Verbindung achten, die durch die Verwendung des HTTPS -Protokolls anstelle von HTTP und des Bildes der "Sperre" in der Adresslinie bestimmt werden kann, indem Sie darauf drücken, auf welche Sie sicherstellen können, dass dass Sie auf dieser Seite sind. Fast alle schwerwiegenden Ressourcen, die die Eingabe erfordern, die Verschlüsselung zu verwenden.

Übrigens stelle ich hier fest, dass sowohl Phishing -Angriffe als auch Methoden von Passwörtern (unten beschrieben) heute die mühsame, trostlose Arbeit einer Person (t.e. Er muss keine Million Passwörter manuell eingeben) - all dies wird durch spezielle Programme schnell und in großen Bänden erledigt und dann über die Erfolge des Angreifers berichten. Darüber hinaus können diese Programme nicht auf dem Computer eines Hackers, sondern heimlich auf Ihnen und für Tausende anderer Benutzer arbeiten, was manchmal die Effizienz von Hacks erhöht.

Auswahl der Passwörter

Angriffe mit Passwörtern (Brute Force, grobe Kraft auf Russisch) sind ebenfalls weit verbreitet. Wenn vor einigen Jahren die meisten dieser Angriffe wirklich der Überkombination aller Kombinationen einer bestimmten Reihe von Charakteren waren, um Passwörter mit einer bestimmten Länge zu erstellen, dann ist im Moment alles etwas einfacher (für Hacker).

Die Analyse von Millionen von Kennwörtern, die in den letzten Jahren geflossen sind.

Was bedeutet das? Im allgemeinen Fall muss die Tatsache, dass der Hacker die unzähligen Millionen von Kombinationen nicht aussortieren muss: eine Basis von 10-15 Millionen Passwörtern (ungefähre Anzahl, aber in der Nähe der Wahrheit) und nur diese Kombinationen ersetzen, kann es hacken Fast die Hälfte der Konten auf jeder Website.

Im Falle eines gezielten Angriffs auf ein bestimmtes Konto kann neben der Datenbank ein einfaches Overkill verwendet werden, und die moderne Software ermöglicht dies relativ schnell: Ein Passwort von 8 Zeichen kann in wenigen Tagen gehackt werden (und können gehackt werden Wenn diese Symbole ein Datum oder eine Kombination aus Namen und Daten sind, die in Minuten nicht ungewöhnlich sind).

Beachten Sie: Wenn Sie das gleiche Passwort für verschiedene Websites und Dienste verwenden, werden auf einem von ihnen eine spezielle Kombination aus Anmeldung und Passwörtern auf Hunderten anderer Websites getestet, sobald Ihr Passwort und die entsprechende E -Mail -Adresse kompromittiert werden. Zum Beispiel, unmittelbar nach dem Leck mehrerer Millionen Passwörter Google Mail und Yandex Ende letzten Jahres, hat eine Welle von Hacks of Accounts Origin, Steam, Battle eine Welle gedreht.Net und Uplay (ich denke, viele andere, nur für die angegebenen Spieldienste wurden mir oft an mich gerichtet).

Hacking -Sites und Empfangen von Hash -Passwörtern

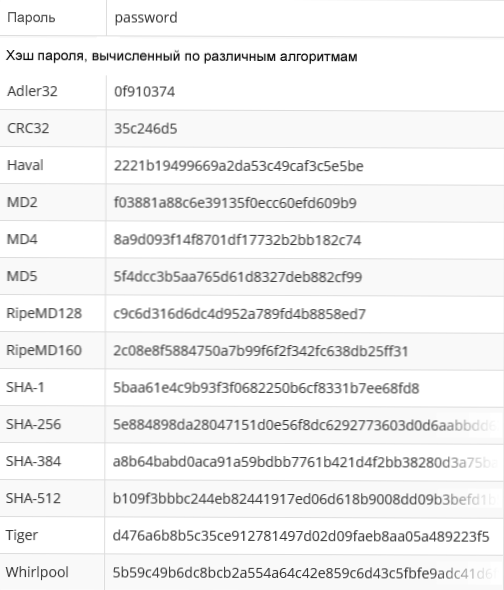

Die meisten ernsthaften Websites speichern Ihr Passwort nicht in dem Formular, in dem Sie es wissen. In der Datenbank wird nur ein Hash gespeichert - das Ergebnis der Verwendung einer irreversiblen Funktion (dh aus diesem Ergebnis können Sie Ihr Passwort nicht erneut erhalten) zum Passwort. An Ihrem Eingang zur Website wird der Hash wiederkalkuliert. Wenn er mit dem zusammenfällt, was in der Datenbank gespeichert ist, haben Sie das Passwort korrekt eingegeben.

Da es leicht zu erraten ist, ist es Heshi und nicht die Passwörter selbst, nur für Sicherheitszwecke - damit er mit potenziellem Hacken und Empfangen der Datenbank durch einen Angreifer die Informationen nicht verwenden und Kennwörter herausfinden konnte.

Er kann es jedoch ziemlich oft tun:

- Um den Hash zu berechnen, werden zum größten Teil bestimmte Algorithmen verwendet - bekannt und gemeinsam (t).e. Jeder kann sie benutzen).

- Der Angreifer hat auch Zugriff auf die Hashas dieser Passwörter, die für alle verfügbaren Algorithmen berechnet werden.

- Durch den Vergleich von Informationen aus der empfangenen Datenbank und Hashi -Passwörtern aus Ihrer eigenen Datenbank können Sie feststellen, welcher Algorithmus verwendet wird, und die realen Passwörter für einen Teil der Datensätze in der Datenbank durch einfachen Vergleiche herausfinden (für alle Nichteinstellungen). Und die Mittel zur Durchsetzung helfen Ihnen, den Rest der eindeutigen, aber kurzen Passwörter herauszufinden.

Wie Sie sehen können.

Spyware -Programme (Spyware)

Spyware- oder Spionageprogramme - eine breite Palette von Malware, die heimlich auf einem Computer installiert ist (auch Spionagefunktionen können in einer erforderlichen Software enthalten sein) und eine Sammlung von Informationen über den Benutzer.

Unter anderem können bestimmte Arten von Spyware, beispielsweise Kelogers (Programme, die die von Ihnen gedrückten Schlüssel überwachen) oder versteckte Verkehrsanalysatoren verwendet (und verwendet), um Benutzerkennwörter zu erhalten.

Social Engineering und Probleme für die Wiederherstellung des Passworts

Wie Wikipedia uns sagt, ist Social Engineering eine Methode des Zugangs zu Informationen, die auf den Merkmalen der menschlichen Psychologie basieren (dies schließt das oben genannte Phishing ein). Im Internet finden Sie viele Beispiele für die Verwendung von Social Engineering (ich empfehle, nach zu suchen und zu lesen - dies ist interessant), von denen einige mit ihrer Gnade überraschen. Im Allgemeinen läuft die Methode auf die Tatsache hinaus, dass fast alle Informationen, die für den Zugang zu vertraulichen Informationen erforderlich sind.

Und ich werde nur ein einfaches und nicht besonders elegantes Haushaltsbeispiel in Bezug auf Passwörter geben. Wie Sie wissen, reicht es auf vielen Websites, um das Passwort wiederherzustellen Diese Informationen im offenen Zugriff auf soziale Netzwerke, wie Sie denken, ist es schwierig, ob mit Hilfe derselben sozialen Netzwerke, die mit Ihnen vertraut sind oder von besonders vertrautem, unauffällig werden, solche Informationen erhalten?

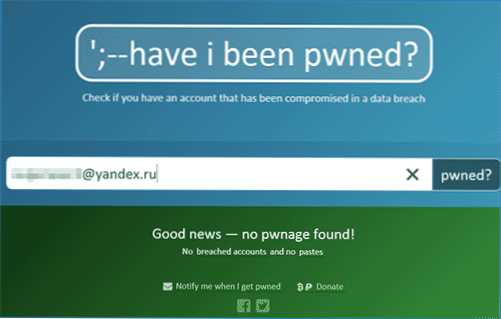

So finden Sie heraus, dass Ihr Passwort gehackt wurde

Nun, am Ende des Artikel. (Ich bin ein wenig überrascht, dass unter ihnen ein zu erheblicher Prozentsatz an Datenbanken aus russischsprachigen Diensten besteht.).

- https: // laveibeenpwned.Com/

- https: // bachalarm.Com/

- https: // pwnedlist.Com/query

Fand Ihr Konto in der Liste berühmter Hacker? Es ist sinnvoll, das Passwort zu ändern, aber ausführlicher zu sichern Praktiken in Bezug auf Kennwörter von Konten werde ich in den kommenden Tagen schreiben.

- « Wie man herausfindet, mit welchem Scheibenplatz beschäftigt ist?

- Kostenlose Discs für die Aufnahme von Datenträgern »