Suchen und Entfernen eines versteckten Bergmanns auf einem Computer

- 3026

- 98

- Prof. Dr. Finja Goebel

Bergbau und Kryptowährungen gewinnen jedes Jahr aktiv an Popularität. Zu diesem Thema werden neue Anwendungen und Programme erstellt und sind nicht immer nützlich. Eines der neuesten Beispiele ist eine böswillige Anwendung für den versteckten Bergbau. Das Hauptproblem besteht. Wir haben versucht, alles zusammen zu sammeln und herauszufinden, wie der Bergmann vom Computer entfernt wird.

Was ist ein versteckter Bergmann?

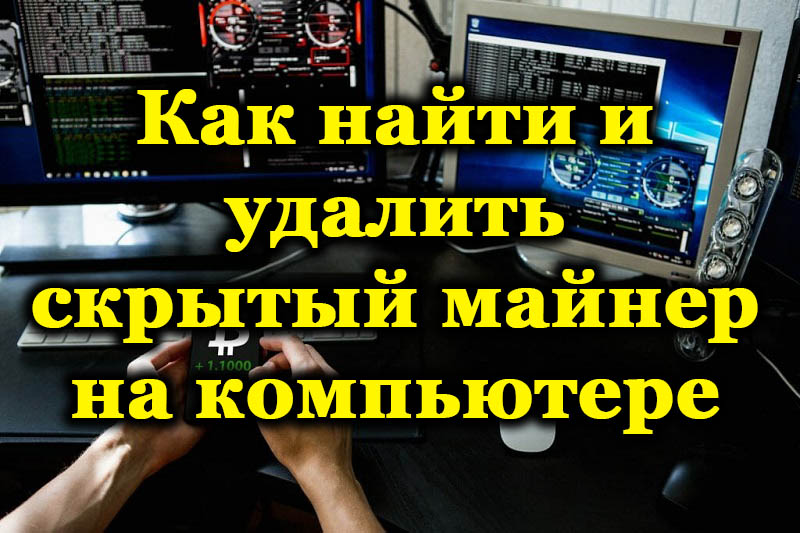

Zuerst müssen Sie gut verstehen, was der Bergmann ist und wie er funktioniert. Hidden Miners (Botnets) - Softwaresystem, das das Bergbau ohne Benutzer ermöglicht. Mit anderen Worten, eine Kombination von Programmen, die die Ressourcen des PC verwenden, um Geld zu verdienen, und deren Übertragung an den Ersteller schädlicher Anwendungen erscheint auf dem Computer. Die Popularität dieser Richtung wächst und gleichzeitig wachsen Vorschläge für den Verkauf von Viren. Das Hauptziel der Botnets sind Bürocomputer, da die Vorteile von Entwicklern direkt von der Anzahl der infizierten PCs abhängen. Deshalb ist es nicht leicht, Bergleute zu erkennen. Meistens kann das Virus durch Herunterladen von Inhalten aus nicht zu bearbeitenden Quellen "aufgegriffen" werden. Spam -Nachrichtenanlagen sind ebenfalls beliebt. Bevor wir mit der Suche und Entfernung fortfahren, werden wir alle Feinheiten und Gefahren einer solchen Software herausfinden.

Was ist die Gefahr eines versteckten Bergmanns?

Im Allgemeinen ähnelt die Arbeit des Miner-Bot einem regulären Virus: Es gibt auch vor, mit einer Systemdatei zu tun und das System zu überladen, ständig etwas herunterzuladen und etwas herunterzuladen. Der Hauptunterschied zu Virenprogrammen besteht darin, dass das Ziel der Bergleute nicht darin besteht, das System zu schädigen, sondern es für ihre eigenen Zwecke zu verwenden. Der Prozessor wird ständig überladen, da er die Kryptowährung dem Schöpfer abgibt. Das größte Problem ist, dass Standard -Anti -Virus das Problem nicht bestimmen kann und einen Bergmann auf einem Computer finden kann. Sie müssen selbst Bots bekämpfen. Es ist notwendig, die Datei in den Registern und Prozessen zu "verfolgen", komplexe Manipulationen durchzuführen, um ihre Entfernung abzuschließen, und dies gilt nicht immer nur für den durchschnittlichen Benutzer. Außerdem haben Entwickler gelernt, unsichtbare Programme zu erstellen, die den Dispatcher der Aufgaben nicht überarbeiten werden. In den Tiefen der Systemdateien gibt es auch eine Sicherungsquelle, mit der das Programm wiederhergestellt werden kann, wenn das Antivirenprogramm erkannt wird oder manuell entfernt wird. So erkennen und entfernen Sie diese Software?

Aufgrund der Schwierigkeit der Erkennung müssen Sie sich auf Ihre eigenen Empfindungen verlassen. Bergleute überlasten das System merklich, so dass der Computer beginnt, stark zu verlangsamen. Dies wirkt sich auch auf die technische Komponente des PC aus: Prozessor, Grafikkarte, RAM und sogar das Lüftungssystem leiden. Wenn Sie hören, dass Ihr Kühler ständig an der Grenze arbeitet, sollten Sie denken, wenn Sie einen Bergmann gefangen haben. Zu allem anderen fügen wir hinzu, dass Stealth Miner leicht Benutzerdaten stehlen kann, einschließlich Passwörtern aus Konten und elektronischen Geldbörsen.

Wir finden und löschen

Nachdem wir herausgefunden haben, dass versteckter Bergbau nicht zugute kommen wird, übergehen wir zur Operation "Find and Center".

Zunächst wird empfohlen, einen Standard -Computer -Scan -Prozess mit einem ziemlich wirksamen Antivirus zu starten. Es kann nicht ausgeschlossen werden, dass der Benutzer in dem einen oder anderen Fall einem regelmäßigen und relativ sicheren Bergmann ausgesetzt ist. Er verbergt seine Anwesenheit im System nicht und daher kann es ohne Probleme aufgrund von Scannen und unwiderruflich gelöschten Problemen gefunden werden.

Die Übung zeigt jedoch, dass es ziemlich schwierig ist, Trojaner im System zu identifizieren. Entwickler von schädlicher Software tun alles Mögliche, damit die Arbeit des Bergmanns so unmerklich wie möglich durchgeführt wird, aber gleichzeitig Nutzen. Es ist nur schade, dass die nicht gelittene Seite erlitten hat.

Moderne Bergleute verbergen sehr hochwertig ihre Anwesenheit. Sie sind in der Lage zu viel, einschließlich:

- Deaktivieren Sie die Arbeit des Benutzers mit Programmen und Anwendungen, die besonders anspruchsvoll sind

- Imitieren Sie die Arbeit anderer Anwendungen und Standardprozesse beim Starten des Aufgaben -Dispatcher;

- Arbeiten Sie nur zu einer Zeit, in der der Computer im Leerlauf ist, dh der Benutzer tut nichts.

Deshalb stellt sich sehr oft heraus, dass der Computer lange und sehr ernsthaft infiziert ist, und der Benutzer vermutet dies nicht einmal. Dies wurde aufgrund der gründlichen Arbeit von Hackern möglich.

Botnets laden den Computerprozessor stark

Trotzdem können Sie böswillige Programme erkennen. Und dies ist nicht erforderlich, damit sich Spezialisten dafür kontaktieren.

AUFMERKSAMKEIT. Wenn nicht sicher, löschen Sie bestimmte Dateien nicht. Besonders systemisch. Andernfalls kann dies zu traurigen Folgen führen, einschließlich einer Beschädigung des Betriebssystems mit der Notwendigkeit, es neu zu installieren.Zuerst müssen Sie sicherstellen, dass Sie einen böswilligen Bergmann haben, der gut maskiert ist. Und erst danach kann es sicher abgerissen werden.

Sie können den Plan auf 2 grundlegende Arten verwirklichen. Verwenden Sie dazu die Funktionalität des Aufgaben -Dispatcher oder verwenden Sie ein leistungsstarkes System -Dienstprogramm, um alle aktiven Prozesse wie Anvir zu überprüfen.

Taskmanager

Viele stießen auf Internet -Major. Und einige wissen sogar nichts davon. Es gibt Websites im Netzwerk, auf denen spezielle Skripte verwendet werden, um die Leistung des PCs durch den Schutz zu erreichen. Um den Schutz auf der Website umgangen, lädt der Hacker einen böswilligen Code in die Ressource hoch. Er beginnt zu winzigen, wenn der Benutzer diese Website betritt.

Ratet mal und verstehe irgendwie, dass du auf eine ähnliche Seite gegangen bist, ist ganz einfach. Schließlich verlangsamt sich der Computer bei einem Besuch sofort sehr, und im Aufgabe wird der Dispatcher eine hohe Last auf dem Computer -Eisen angezeigt. Es lohnt sich, die Website zu schließen, und der Bergbau hört auf, die Arbeit des Computers wird sich normalisieren.

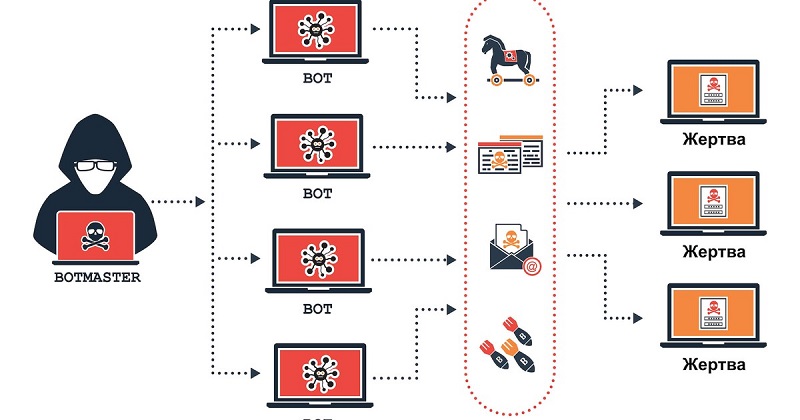

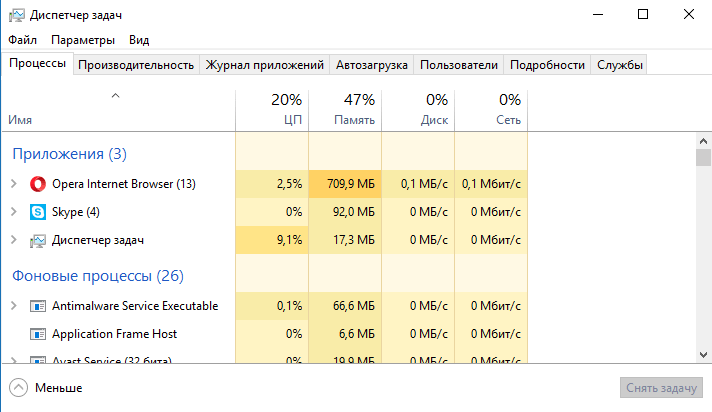

Um böswillige Software zu erkennen, die mit dem Aufgabenmanager in Ihren Computer und System aufgenommen wurde, müssen Sie einige Schritte unternehmen:

- Öffnen Sie zunächst den Task -Dispatcher selbst. Dazu reich.

- Jetzt schau einfach zu. Buchstäblich 10 Minuten. Es ist wichtig, dass der Computer inaktiv ist. Versuchen Sie, nichts auf der Tastatur zu drücken und die Maus nicht zu verwenden.

- Es gibt solche Viren, die die Blockierung des Dispatcher aktivieren oder einfach das Fenster schließen. Dies geschieht aus einem völlig banalen Grund. So schädlich im Fall verbirgt seine Anwesenheit. Im Falle eines spontanen Verschlusses des Dispatcher oder beim Laden des Systems während der Untätigkeit können Sie daher eine mutige Schlussfolgerung ziehen, dass sich ein Bergmann am Computer befindet.

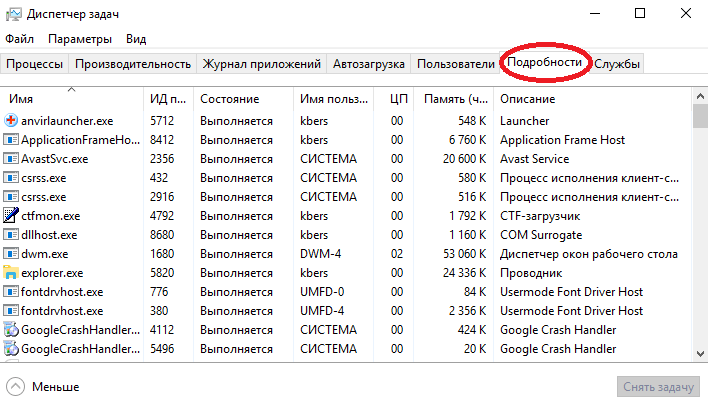

- Wenn während der Beobachtung nichts Verdächtiges gefunden wurde, öffnen Sie die Details im Dispatcher -Fenster.

- Suchen Sie in der Liste, die sich öffnet, nach einem Prozess, der sich von allen anderen unterscheidet. Es kann die Verwendung von seltsamen Charakteren und anderen charakteristischen Merkmalen sein. Schreiben Sie seinen Namen neu.

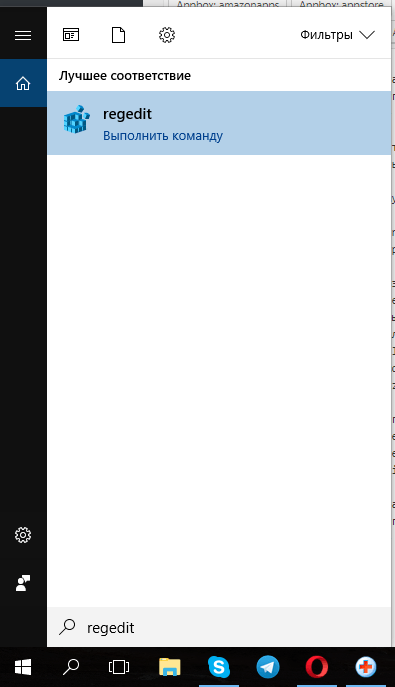

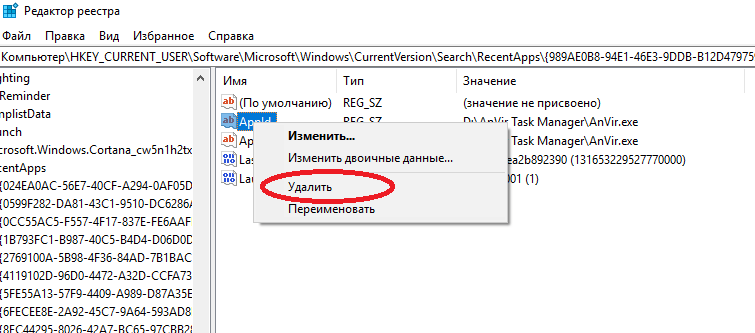

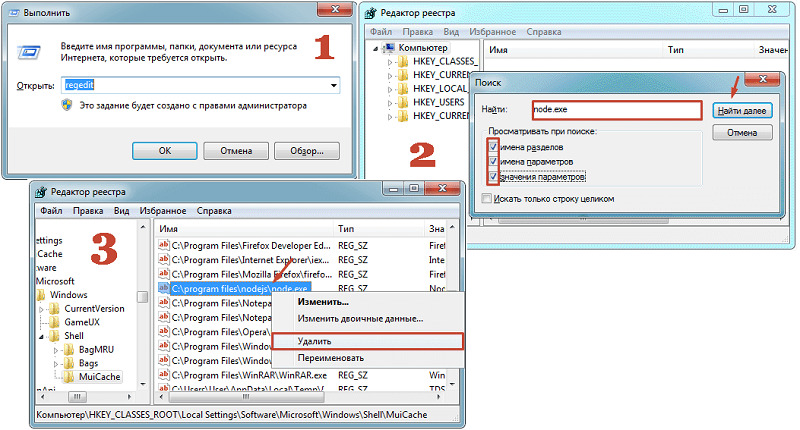

- Schreiben Sie nun über die Windows -Suchmaschine das Wort regeedit und öffnen Sie die Registrierung, indem Sie diese Anwendung starten. Und besser im Namen des Administrators.

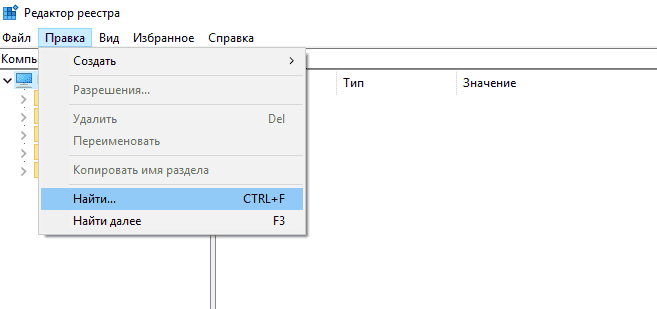

- Nachdem Sie den "Registry Editor" geöffnet haben, klicken Sie in der oberen linken Ecke auf die Registerkarte "Bearbeiten" und dann auf die Schaltfläche "Suchen". Hier treiben Sie den Namen des Prozesses, der Sie misstrauisch erregt hat.

- Klicken Sie in der Liste der Zufälle mit diesem Namen mit der rechten Schaltfläche auf sie und klicken Sie auf "Löschen". Wenn Sie jedoch nicht sicher sind, ob es sich um eine schädliche Software handelt, nicht systemische wichtige Dateien, ist es besser, nichts zu berühren.

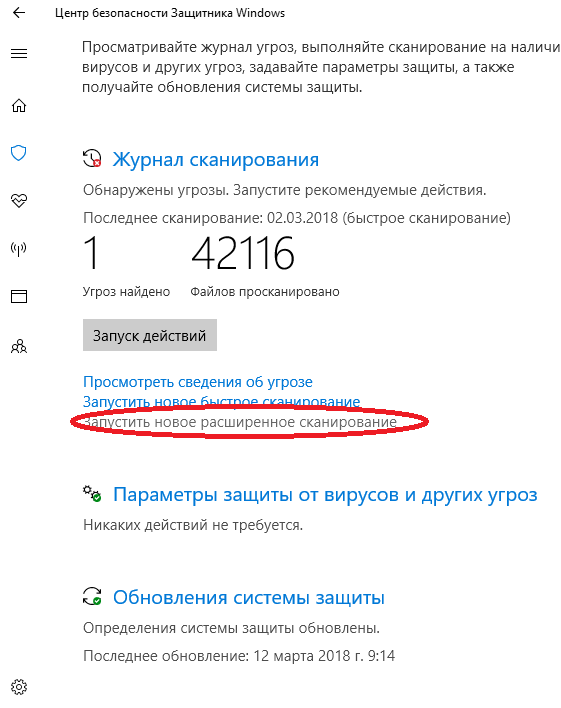

- Starten Sie das System, das das System mit Antivirus scannt. Und hier können Sie auch ein gebaues Windows -Tool verwenden. Um es zu starten, müssen Sie auf den Abschnitt "Start" klicken, dann zum Abschnitt "Parameter", dann zu "Aktualisieren und Sicherheit" und hier finden Sie "Windows Defender".

- Nach Abschluss des Scans wird das System eine Liste von entdeckten Bedrohungen ausstellen. Erlaubnis geben, sie zu entfernen.

Jetzt bleibt es nur noch, den Computer neu zu starten.

Es ist nicht wert. Es ist besser, wenn Sie zusätzlich mit dem Scannen nach der dritten -Party -Software oder sogar einem DR -Dienstprogramm mit dem Scannen beginnen.Netz. Je wirksamer das Antivirus ist, desto höher ist die Wahrscheinlichkeit, verborgene Bedrohungen zu erkennen.

BERATUNG. Aktualisieren Sie das Antiviren vor dem Scannen auf die neueste Version.Bösartige Software kann frisch genug sein, und das veraltete Antivirus weiß einfach nicht davon, und daher hat er keine geeigneten Suchanfragen und Löschalgorithmen. Nachdem sie das Programm aktualisiert hat, wird sie diesen Bergmann wahrscheinlich finden und neutralisieren.

Anvir Task Manager

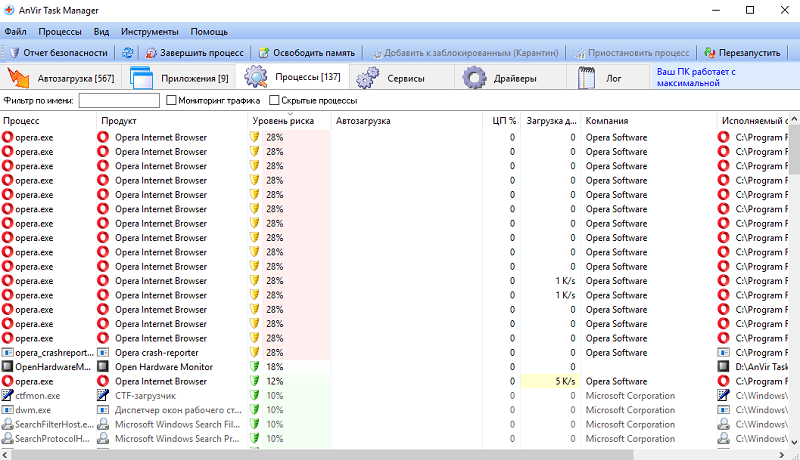

Viele nehmen dieses Programm als Antiviren auf. Tatsächlich ist dies ein nützliches System -Dienstprogramm, mit dem alle Prozesse auf dem Computer angezeigt werden können.

Mit Hilfe dieses multifunktionalen Prozessmanagers ist es möglich, alle versteckten Viren und Bergleute schnell und einfach zu finden. Sie müssen nur die vorgeschlagenen Funktionen korrekt nutzen.

Die Abfolge der Verfahren hier ist wie folgt:

- Laden Sie zuerst die Installationsdatei herunter. Es ist besser, dies über die offizielle Website des Entwicklers zu tun. Installieren Sie nun den Prozessmanager und führen Sie ihn aus.

- Im Fenster, das nach einem kurzen Scan geöffnet wurde, werden alle Prozesse, die sich derzeit auf Ihrem Computer befinden, angezeigt.

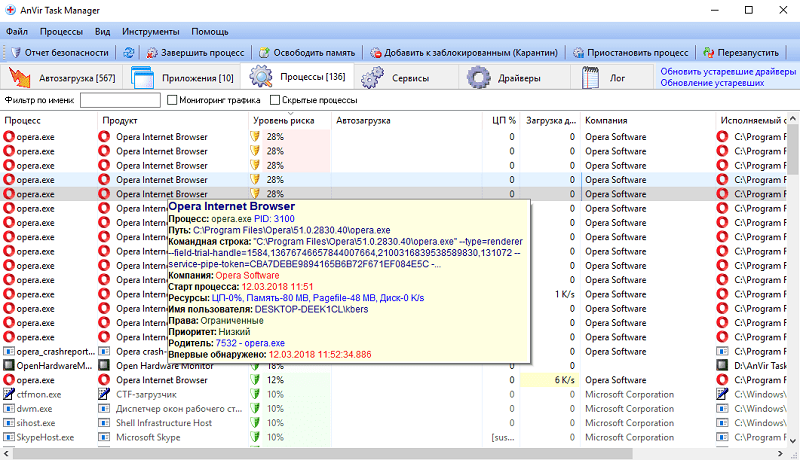

- Der Dispatcher selbst hat einen speziellen Algorithmus zur Bestimmung des Risikos. Es wird als Prozentsatz angezeigt. Aber Sie sollten sich nicht vollständig darauf verlassen. Wenn Sie mit hohen Risikoprozessen oder verdächtigen Namen den Mauszeiger zu sehen. Danach werden detaillierte Informationen geöffnet.

- Eine Reihe von Trojanern ist sehr gut maskiert und simuliert Systemanwendungen und Prozesse. Aber die Details geben sie aus. Die wirkliche Bedrohung kann an ihnen gefunden werden.

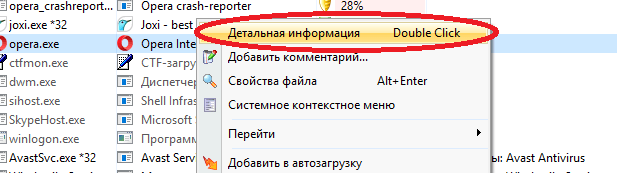

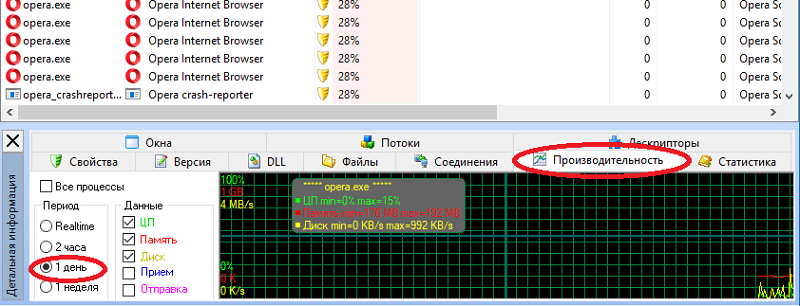

- Wählen Sie einen der Prozesse, an denen Sie zweifeln. Klicken Sie auf die rechte Schaltfläche, klicken Sie auf das Element "Detaillierte Informationen" und öffnen Sie dann die Registerkarte "Performance".

- Stellen Sie in der Liste auf der linken Seite einen Scheckplatz auf die "1 -Tage" -Version ein. Schauen Sie nun an, was die Last am Computer während des angegebenen Zeitraums war.

- Wenn der verdächtige Prozess das System stark belastete, bringen Sie den Mauszeiger dazu und schreiben Sie den Namen des Prozesses selbst sowie den Weg dazu neu.

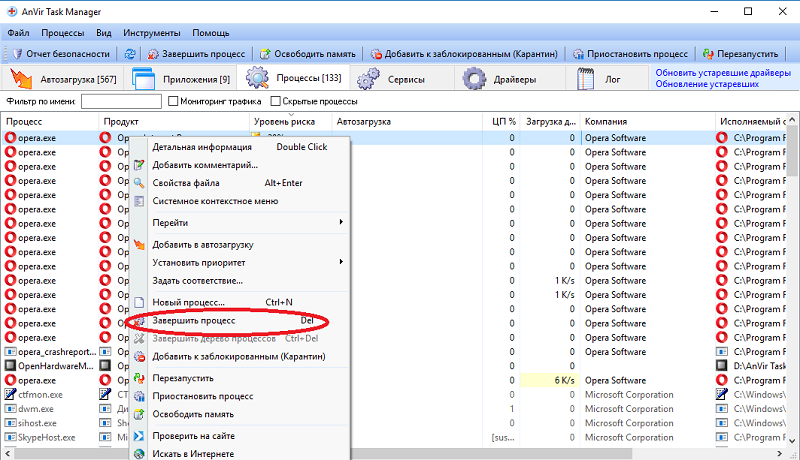

- Klicken Sie anschließend mit der rechten Schaltfläche auf denselben Vorgang und wählen Sie die Option, um den Vorgang zu vervollständigen.

- Schreiben Sie erneut über die Windows -Suchmaschine Regedit und führen Sie den "Registrierungsredakteur" aus. Klicken Sie über die Registerkarte "Bearbeiten" auf "Suchen" und schreiben Sie die Werte verdächtiger Prozesse auf.

- Alle Zufälle mit dem Namen der Datei werden gelöscht.

- Starten Sie ein aktualisiertes Antivirenprogramm zum vollständigen Scannen. Wenn die Bedrohungen gefunden werden, entfernen Sie sie.

Am Ende bleibt es nur, den Computer zum Neustart zu senden.

Überprüfen Sie danach, ob sich die Situation geändert hat, ob die Last des Systems abgenommen hat. Wenn es andere verdächtige Prozesse gibt, machen Sie dasselbe mit ihnen.

Bergmannsentfernung von einem Computer

Nachdem wir nach dem Vorhandensein von böswilliger Software überprüft wurden, beseitigen wir sie, um sie zu beseitigen. Dies kann auf verschiedene Arten erfolgen, auch ohne die Hilfe von Programmen für dritte Party, um Bergleute zu erkennen. Wichtig: Entfernen Sie manuell nur, wenn Sie absolut sicher sind, dass Sie den Bergmann gefunden haben.

- Wir versuchen, eine Datei über den Tasks -Dispatcher zu finden - Details oder über die oben genannten Programme zum Anzeigen von PC -Prozessen.

- Wir schließen alle möglichen Prozesse mit Ausnahme des erforderlichen Betriebssystems. Wir überprüfen die verbleibenden abwechselnd. Wir suchen einen Prozess mit einem unverständlichen Satz zufälliger Symbole im Namen.

- Starten Sie die Suchmaschinen. Wir schauen uns an, was sich öffnet, wenn Sie versuchen, die Datei herunterzuladen.

- Finden Sie Zufälle in der Registrierung, indem Sie REGEDIT- und STRG + F -Tasten für die Suche drücken. Löschen. Sie können die Registrierung zusätzlich mithilfe von Cleaner reinigen.

- Starten Sie den PC neu und bewerten Sie die Änderungen in der Last.

Sie können versuchen, auf die Hilfe von Antivirenprogrammen zurückzugreifen. Alte Versionen werden die Situation natürlich nicht korrigieren, aber einige haben eine ausreichende Reihe von Versorgungsunternehmen, um nach versteckten Bergleuten zu suchen. Zum Beispiel Dr.Web Cureit, Kaspersky -Virusentfernertool oder Junkwareentfernungstool.

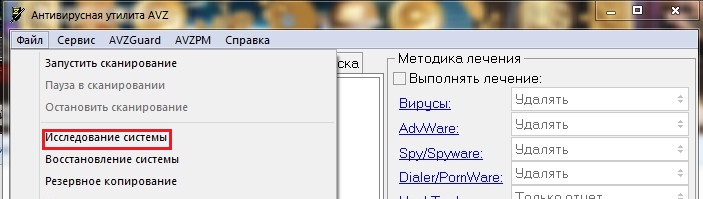

Wenn Sie den Bergmann nicht erkennen konnten, aber Sie sind sicher, dass dies der Fall ist, verwenden Sie das AVZ -Programm. Dort ist es erforderlich, die "Studie des Systems" zu aktualisieren und auszuführen. Am Ausgang erhalten Sie AVZ_SYSINFO.HTM -Datei, mit der Sie zum Forum gehen und um die Hilfe von Spezialisten bitten können. Vielleicht erhalten Sie ein Skript, das über denselben AVZ ausgeführt wird, und löst damit das Problem. Die übliche Neuinstallation des Betriebssystems wird auch helfen.

Präventionsmethoden

Wie sie sagen, sind Probleme leichter zu vermeiden, als es zu lösen. Aber es wird nicht funktionieren, sich vor Bergleuten vollständig zu schützen. Jedes Betriebssystem beinhaltet die Installation aller Arten von Software und deren Entfernung, die das Register überläuft und Fehlfunktionen im Betrieb des PCs verursacht. Sogar Remote -Programme speichern separate Dateien in der Registrierung, da verschiedene Viren maskiert sind. Die richtige Lösung ist die Verwendung tragbarer Software. Dies speichert Ihre Registrierung unnötiger Verstopfung und befreien den Prozessor. Ein nützliches Programm ist auch Winpatrol Monitor. Die Anwendung kündigt Versuche an, ohne Benutzer in das Register einzusteigen.

BERATUNG. Laden Sie Inhalte nur von vertrauenswürdigen Websites herunter!Wenn ich zusammenfassen möchte, möchte ich Folgendes sagen: NICHT "Punkte" auf Ihrem Computer "punkten"! Wenn Sie Änderungen in Ihrer Arbeit bemerken, seien Sie nicht faul, um den Grund herauszufinden. Viele Benutzer ziehen es vor, die Einstellungen in ihrem Lieblingsspiel einfach zu senken, als zu verstehen, warum das Spielen unangenehm geworden ist. Dies ist alles mit unangenehmen Konsequenzen nicht nur in Bezug auf das Betriebssystem, sondern auch für die Arbeit der Technik selbst belastet. Haben Sie Miner-Bots begegnet und wie Sie mit ihnen gekämpft haben? Beschreiben Sie Ihre Erfahrungen in den Kommentaren.

- « Wie man eine Person im Telegramm findet

- Möglichkeiten zum Schreiben eines Bildes auf die Festplatte »