VPNFilter - Ursachen und Methoden zur Entfernung des Virus

- 4485

- 529

- Fr. Aliyah Krippner

Das neue bösartige Programm, bekannt als Microtic VPNFilter, das kürzlich von der Cisco Talos Intelligence Group identifiziert wurde, hat bereits mehr als 500.000 Router und Netzwerkspeichergeräte (NAS) infiziert, von denen viele kleine Unternehmen und Büros zur Verfügung stehen. Was dieses Virus besonders gefährlich macht - es hat die sogenannte "konstante" Fähigkeit zu schaden, was bedeutet, dass er nicht nur weil der Router neu gestartet wird.

So entfernen Sie Virus in -VPNFilter.

Was ist VPNFilter

Laut Symantec "zeigen Daten von Symantec Lure und Sensoren, dass das VPNFilter -Virus im Gegensatz zu anderen Bedrohungen nicht zu Scannen scheint und versucht, alle gefährdeten Geräte auf der ganzen Welt" "zu infizieren" ". Dies bedeutet, dass es eine bestimmte Strategie und den Zweck der Infektion gibt. Als potenzielle Ziele definierte Symantec Geräte von Linksys, Mikrootik, Netgear, TP-Link und QNAP.

Also, wie die Geräte infiziert waren? Dies sind Nachteile in der Software oder Hardware, die eine Art Backdor erzeugen, durch den der Angreifer den Betrieb des Geräts stören kann. Hacker verwenden Standardnamen und Standardkennwörter, um Geräte zu infizieren oder über bekannte Sicherheitsanfälligkeit zugreifen zu können. Dies ist der gleiche Mechanismus, der im vergangenen Jahr zu Massenstörungen von Equifax geführt hat, und dies ist möglicherweise die größte Quelle für Cyber-Vuluität!

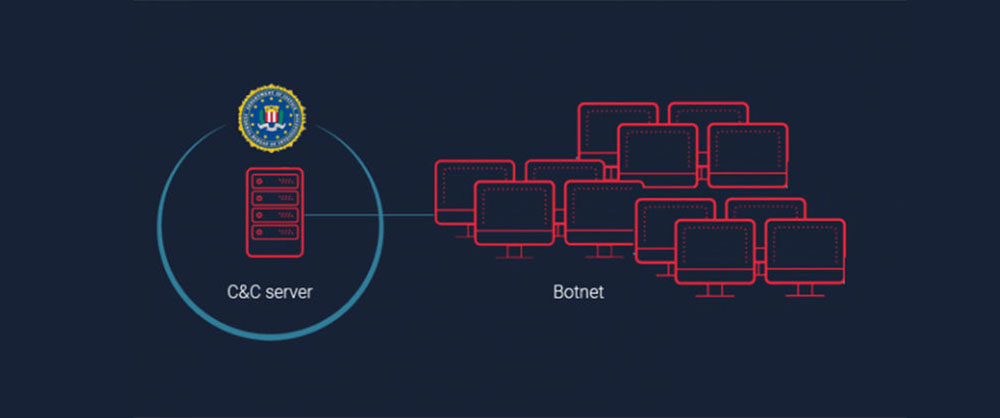

Es ist auch unklar, wer diese Hacker sind und welche Absichten ihre Absichten haben. Es besteht die Annahme, dass ein großer Angriff geplant ist, der infizierte Geräte nutzlos macht. Die Bedrohung ist so umfangreich, dass das Justizministerium und das FBI kürzlich angekündigt haben, dass das Gericht eine Entscheidung getroffen hat, Geräte zu beschlagnahmen. Die Gerichtsentscheidung hilft dabei.

Wie das Virus funktioniert

VPNFilter verwendet eine sehr komplexe Zwei -Stufe -Infektionsmethode, deren Zweck Ihr Computer ist, um Opfer von Aufklärungsdaten und sogar Beschreibungsvorgängen zu werden. Die erste Stufe des Virus umfasst den Neustart Ihres Routers oder Konzentrators. Da der bösartige VPNFilter in erster Linie auf Router sowie andere Geräte im Zusammenhang mit dem Internet sowie an Malware in Mirai richtet Erfolgreicher Kompromisse der zentralen Server. Die Infektion erfolgt unter Verwendung von Exploit, wodurch ein Neustart des intelligenten Geräts führt. Das Hauptziel dieser Phase ist es, eine teilweise Kontrolle zu erhalten und den Einsatz von Stufe 2 nach Abschluss des Nachladungsprozesses zu ermöglichen. Phasen der Stufe 1 wie folgt:

- Laden Sie das Foto von Photobucket hoch.

- Die Entdecker werden gestartet und Metadaten werden verwendet, um IP -Adressen aufzurufen.

- Das Virus ist mit dem Server verbunden und lädt das schädliche Programm, wonach es automatisch ausgeführt wird.

Laut Forschern sind separate URL -Ansprachen mit der ersten Stufe der Infektion Bibliotheken gefälschter Benutzer von Fotobjekten:

- Com/user/nikkireed11/bibliothek

- Com/user/kmila302/bibliothek

- Com/user/lisabraun87/bibliothek

- Com/user/eva_green1/bibliothek

- Com/user/monicabelci4/bibliothek

- Com/user/katyperry45/bibliothek

- Com/user/saragray1/bibliothek

- Com/user/millerfred/bibliothek

- Com/user/jenifraniston1/bibliothek

- Com/user/amandaseyyfreed1/bibliothek

- Com/user/suwe8/Bibliothek

- Com/user/bob7301/bibliothek

Sobald die zweite Stufe der Infektion gestartet wird, werden die tatsächlichen Fähigkeiten des böswilligen VPNFilters umfangreicher. Dazu gehören die Verwendung des Virus in die folgenden Aktionen:

- Stellt eine Verbindung zum Server C & C her.

- Führt Tor, p durch.S. und andere Plugins.

- Führt böswillige Aktionen aus, die Datenerfassung, Befehle, Speicherspeicher, Geräteverwaltung umfassen.

- In der Lage, selbst -Zerstörungsaktivitäten durchzuführen.

Verbunden mit der zweiten Stufe der Infektion IP -Adressen:

- 121.109.209

- 12.202.40

- 242.222.68

- 118.242.124

- 151.209.33

- 79.179.14

- 214.203.144

- 211.198.231

- 154.180.60

- 149.250.54

- 200.13.76

- 185.80.82

- 210.180.229

Zusätzlich zu diesen beiden Phasen berichteten Cybersicherheitsforscher in Cisco Talos auch den Server der 3. Stufe, dessen Zweck noch unbekannt ist.

Verletzliche Router

Nicht jeder Router kann unter VPNFilter leiden. Symantec beschreibt ausführlich, welche Router anfällig sind. Bisher ist VPNFilter in der Lage, Linksys-, Mikrootik-, Netgear- und TP-Link-Router sowie eine NAS-Netzwerkverbindung (Network Connection (NAS) zu infizieren. Diese beinhalten:

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik Router (für Router mit einem Cloud -Kern von Version 1016, 1036 und 1072)

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Andere NAS QNAP -Geräte mit QTS -Software

- TP-Link R600VPN

Wenn Sie eines der oben genannten Geräte haben, überprüfen Sie die Support -Seite Ihres Herstellers auf Aktualisierungen und Tipps zur Entfernung von VPNFilter. Die meisten Hersteller haben bereits ein Firmware -Update, das Sie vor VPNFilter -Angriffsvektoren vollständig schützen sollte.

Wie man bestimmt, dass der Router infiziert ist

Es ist unmöglich, den Infektionsgrad des Routers selbst unter Verwendung des Antivirus des Kaspersky zu bestimmen. Itshnoves aller führenden Weltunternehmen haben dieses Problem noch nicht gelöst. Die einzigen Empfehlungen, die sie vorerst vorschlagen können, ist das Zurücksetzen des Geräts auf Werkseinstellungen.

Wird der Neustart des Routers dazu beitragen, die VPNFilter -Infektion loszuwerden?

Verschieben des Routers hilft, die Entwicklung des Virus nur der ersten beiden Stufen zu verhindern. Es bleibt immer noch Spuren von Malware, die den Router nach und nach infizieren werden. Setzen Sie das Gerät in die Werkseinstellungen zurück, um das Problem zu lösen.

So löschen Sie VPNFilter und schützen Sie Ihren Router oder Ihren NAS

In Übereinstimmung mit den Empfehlungen von Symantec ist es erforderlich, das Gerät neu zu starten und dann sofort alle Aktionen anzuwenden, die zum Aktualisieren und Blinken erforderlich sind. Es klingt einfach, aber auch hier ist das Fehlen einer ständigen Aktualisierung von Software und Firmware die häufigste Ursache von Cybercus. Netgear rät den Benutzern auch über ihre Geräte, die Möglichkeiten der Fernbedienung zu trennen. Linksys empfiehlt, seine Geräte mindestens einmal einige Tage neu zu starten.

Die einfache Reinigung und das Zurücksetzen Ihres Routers beseitigen das Problem nicht immer vollständig, da bösartige Software eine komplexe Bedrohung darstellen kann, die die Firmware -Objekte für Ihren Router tief treffen kann. Aus diesem Grund besteht der erste Schritt darin, zu überprüfen, ob Ihr Netzwerk das Risiko dieses böswilligen Programms ausgesetzt ist. Cisco -Forscher empfehlen dies nachdrücklich, indem sie die folgenden Schritte ausführen:

- Erstellen Sie eine neue Gruppe von Hosts mit dem Namen "VPNFilter C2" und lassen Sie ihn unter den äußeren Hosts über Java UI gelegen.

- Bestätigen Sie danach, dass die Gruppe Daten auszeigt, indem Sie die "Kontakte" der Gruppe selbst auf Ihrem Gerät überprüfen.

- Wenn es keinen aktiven Datenverkehr gibt, raten die Forscher die Netzwerkadministratoren, eine Art Stilldown -Signal zu erstellen, das durch Erstellen eines Ereignisses und die Auswahl eines Host.

Im Moment müssen Sie den Router neu starten. Schalten Sie dazu einfach 30 Sekunden lang von der Stromquelle aus und verbinden Sie sie zurück.

Der nächste Schritt ist der Zurücksetzen der Einstellungen Ihres Routers. Informationen dazu finden Sie im Handbuch in der Box oder auf der Website des Herstellers. Wenn Sie Ihren Router erneut laden, müssen Sie sicherstellen, dass die Firmware -Version die letzte ist. Wenden Sie sich erneut an die an den Router angeschlossenen Dokumentation, um herauszufinden, wie Sie sie aktualisieren sollen.

WICHTIG. Verwenden Sie niemals den Benutzernamen und das Standardkennwort für die Verwaltung. Alle Router desselben Modells verwenden diesen Namen und dieses Kennwort, was die Änderung der Einstellungen oder die Installation von Bösern vereinfacht.Nutzen Sie das Internet niemals ohne starke Firewall. Bei FTP -Servern, NAS -Servern, Plex -Servern. Lassen Sie niemals die Fernverwaltung der enthaltenen Verabreichung. Dies kann bequem sein, wenn Sie oft weit von Ihrem Netzwerk entfernt sind. Dies ist jedoch eine potenzielle Anfälligkeit, die jeder Hacker verwenden kann. Halten Sie immer über die neuesten Ereignisse auf dem Laufenden. Dies bedeutet, dass Sie die neue Firmware regelmäßig überprüfen und sie neu installieren müssen, wenn Updates veröffentlicht werden.

Ob es notwendig ist, die Einstellungen des Routers abzugeben, wenn mein Gerät in der Liste fehlt

Die Datenbank von Risiken wird täglich erneuert, sodass die Rasterentladung regelmäßig durchgeführt werden muss. Überprüfen Sie sowie die Firmware -Updates auf der Website des Herstellers und überwachen Sie sein Blog oder seine Nachrichten in sozialen Netzwerken.

- « Der Server ist in PUBG zu Bus - Ursachen von Fehlern und Möglichkeiten zur Beseitigung

- Kontaktblockierung im Telegramm »