Einstellen von OpenVPN unter Windows und Ubuntu Was, Warum und wie

- 2649

- 831

- Nathanael Koha

Inhalt

- Umfang und Vorteile von OpenVPN

- Anwendungsgebiet

- Vorteile

- OpenVPN -Setup unter Windows

- Installation und Konfiguration des Serverteils

- Einrichten des Client -Teils

- Verbindung

- OpenVPN -Setup unter Ubuntu

- Einrichten des Serverteils

- Einrichten des Client -Teils

Das Internet ist wie das Meer. Mit gesendeten Daten als Schiff während einer Reise kann alles passieren: Sie können beschädigt werden, im Informationsfluss sinken oder die Beute von "Piraten" werden. Virtuelle private Netzwerke (VPN, VPN) werden dazu beigetragen, besonders wertvolle Daten vor Diebstahl und Verlusten zu schützen - die Systeme der geschlossenen Kanäle (Tunnel), die in einem anderen, größeren Netzwerk aufgebaut sind. Eine der VPN -Arten ist OpenVPN.

Ich möchte lernen, wie man schnell und einfach virtuelle private Netzwerke erstellt? Sprechen wir über die Vorteile des OpenVPN -Protokolls sowie über die Einstellungen des Servers und des Client -Teils der Windows und Ubuntu.

Umfang und Vorteile von OpenVPN

Anwendungsgebiet

- Schaffung sicherer Unternehmensnetzwerke. Der Abstand zwischen den Knoten solcher Netzwerke spielt keine Rolle.

- Informationsschutz in offenen öffentlichen Netzwerken.

- Verbindung zum Internet mehrerer Hosts über ein gemeinsames Gateway.

- Zugriff auf verbotene Webressourcen.

Vorteile

- Alles ist kostenlos. Die meisten von uns werden kein freies WLAN in einem Café oder im Park ablehnen, aber der durch eine solche Verbindung übertragene Verkehr ist nicht vor Abfangen geschützt. Free OpenVPN lenkt es auf einen geschlossenen Tunnel.

- Um Ihr Netzwerk zu schützen, müssen Sie keine zusätzlichen Geräte kaufen.

- Der gesamte übertragene Verkehr ist komprimiert, was eine hohe Kommunikationsgeschwindigkeit bietet (höher als bei der Verwendung von IPSec).

- Mit flexiblen Einstellungen für alle Komplexität können Sie VPN konfigurieren.

- Die Verwendung mehrerer zuverlässiger Verschlüsselungsalgorithmen bietet einen sehr hohen Datenschutzgrad.

- Es ist keine Neukonfiguration oder Trennung von Bränden (Netzwerkbildschirmen) und NAT (Technologie zum Konvertieren von IP -Adressen in TCP/IP -Netzwerken) erforderlich.

- Das Protokoll unterstützt alle Hauptbetriebssysteme.

- Für die Installation und Einstellungen von Software benötigen Sie keine tiefgreifenden Kenntnisse über Netzwerktechnologien, und selbst bei einem Nicht -Spezialisten dauert es nur wenige Minuten.

OpenVPN -Setup unter Windows

Installation und Konfiguration des Serverteils

Da die meisten von uns Windows -Betriebssystem verwenden, werden wir damit beginnen, die OpenVPN -Technologie kennenzulernen, damit wir damit beginnen. Laden Sie also die geeignete Verteilung von der offiziellen Website herunter und starten Sie die Installation.

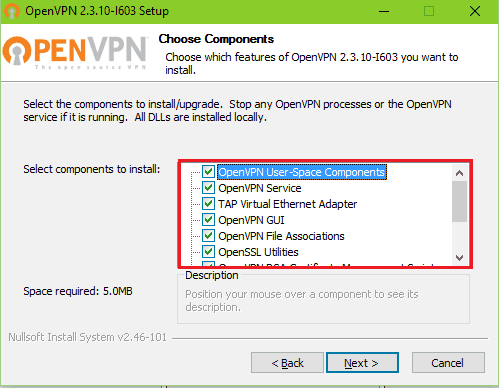

Auf der Liste "Komponenten auswählen, die installiert werden sollen"(Wählen Sie die Komponenten für die Installation aus) Markieren Sie alles.

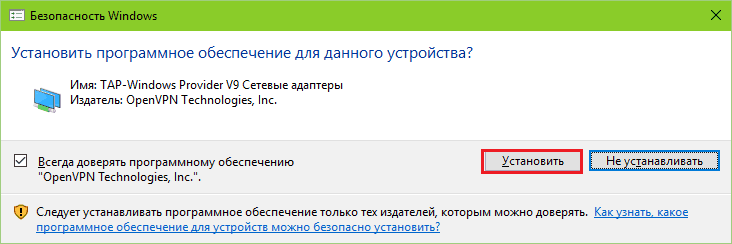

Zustimmen Sie die Installation des Treibers des virtuellen Netzwerkadapters Tippen Sie auf Windows Adapter V9.

Eingerichtet? Jetzt erstellen wir VPN -Schlüssel und Zertifikate.

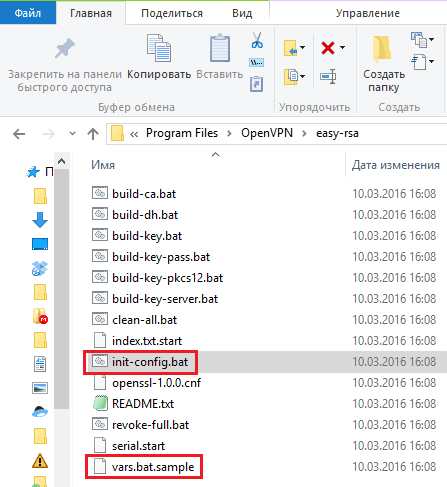

- Wir gehen zum Programmdatei %/OpenVPN/Easy -rsa -Katalog und starten die Paketdatei Init-Config.Schläger - Er kopiert die Datei in denselben Ordner Vars.Schläger.Probe als Vars.Schläger. In Zukunft ein Paket von Teams Vars.Schläger Setzen Sie Variablen zum Generieren von Zertifikaten.

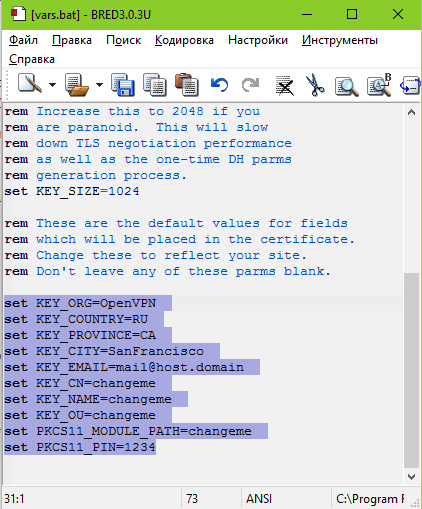

- Nach dem Erstellen Vars.Schläger Öffnen Sie es mit einem Notizbuch und verschreiben Sie es in den ausgewählten Zeilen (nach "=") alle Daten. Wir halten Änderungen bei.

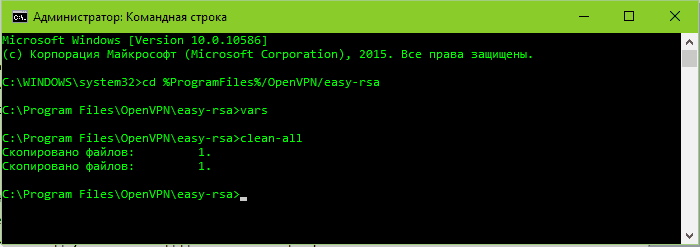

- Als nächstes führen wir die Befehlszeile vom Administrator aus und befolgen die Anweisungen für den Übergang in /easy -rs (CD %Programmdateien%/OpenVPN/Einfach-RSA). Danach laufen wir nacheinander Vars.Schläger Und Sauber-alle.Schläger (Wir laden die Variablen und löschen zuvor erstellte Schlüssel).

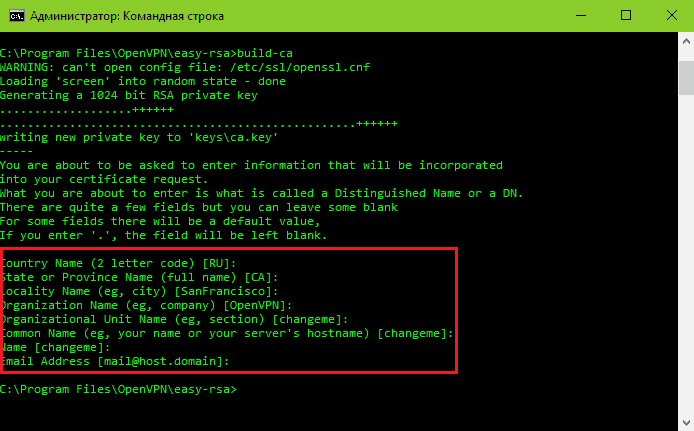

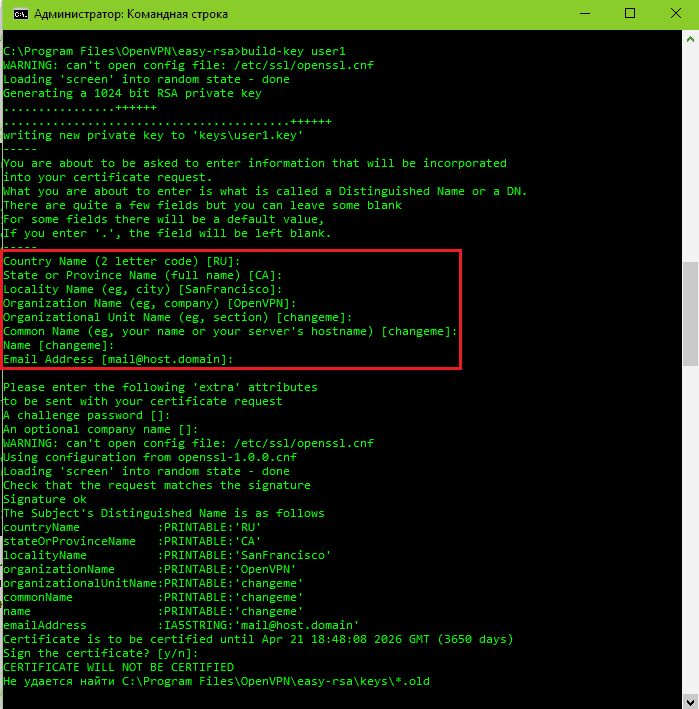

- Wir führen ein Paket von Befehlen aus Bauen-Ca.Schläger - Dadurch wird ein neues Hauptzertifikat im Programmdatei %/OpenVPN/Easy -rsa/Keys -Katalog erstellt. Füllen Sie Daten über den Namen der Organisation und so weiter aus, die im Screenshot mit einem Rahmen nicht erforderlich sind, nicht erforderlich. Drücken Sie einfach die Eingabetaste.

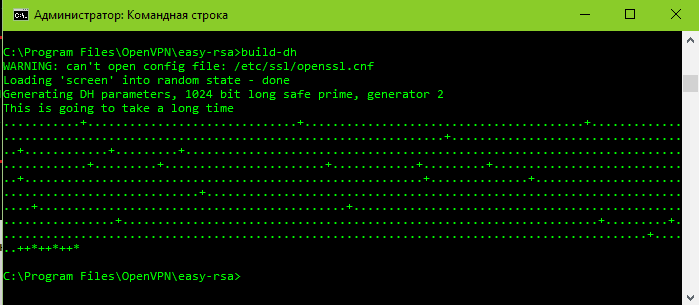

- Start Bauen-Dh.Schläger - Dies erstellen den Schlüssel von Diffe Helman. Eine Datei wird im Ordner /keys angezeigt DH1024.Pem.

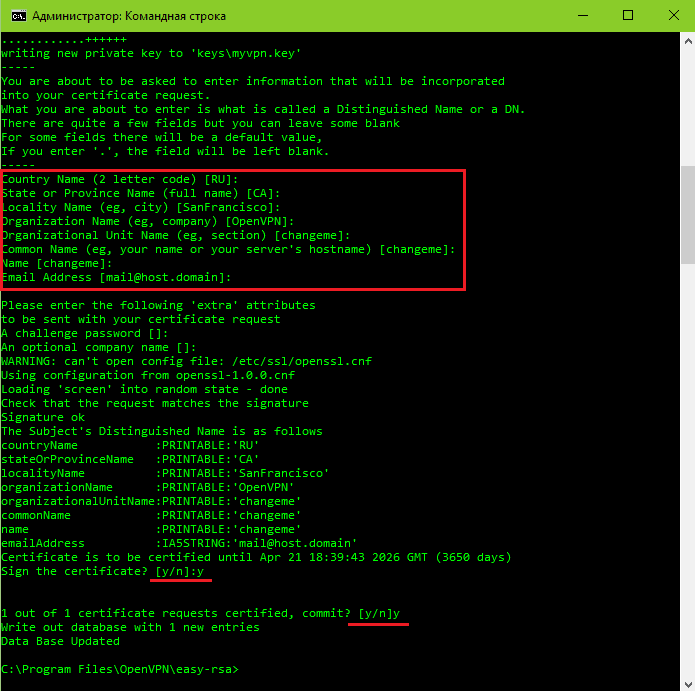

- Nacheinander der Serverschlüssel: Befolgen Sie die Anweisung Bauen-Schlüssel-Server Myvpn ("MyVPN" ist der Name des Servers. Sie können jeden anderen angeben). Block der Fragen, die mit "Ländername" beginnen, vermissen wir, drücken die Eingabetaste. Auf den letzten beiden Fragen - "unterschreiben Sie das Zertifikat?"Und am nächsten antworten wir" y ".

- Als nächstes müssen wir den Schlüssel des Kunden erhalten: Wir führen aus Bauen-Schlüssel Benutzer1 (Benutzer1 - Client -Name, Sie können durch einen anderen ersetzen). Wenn es mehrere Client -Computer gibt, wiederholen wir den Vorgang für alle und vergessen nicht, den Namen zu ändern. Der Block kreiste wie zuvor vom Rahmen.

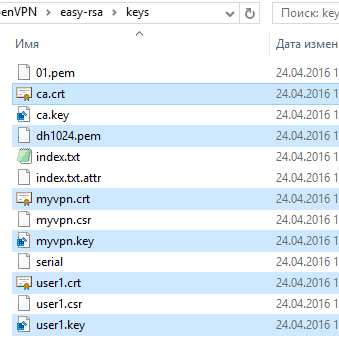

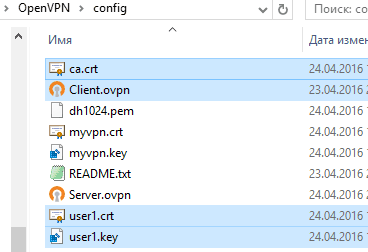

- Als nächstes kopieren wir aus dem Ordner /Einfach-RSA/Schlüssel V /OpenVPN/Konfiguration Die folgenden Dateien: DH1024.Pem, Ca.Crt myvpn.Crt, Myvpn.Schlüssel, Benutzer1.Schlüssel, Benutzer1.Crt. Die letzten vier können anders aufgerufen werden. Warum, denke ich, ist klar.

- Als nächstes erstellen wir im selben Ordner eine Serverkonfigurationsdatei. Wir kopieren die folgenden Anweisungen in das Notizbuch und ändern bei Bedarf ihre Parameter in unsere. Wir speichern das Dokument mit der Erweiterung .Ovpn und Name "Server".

# Schnittstelle (L3-Tunnel)

Dev Tun

# VPN -Arbeitsprotokoll

Proto UDP

# Gebrauchter Port (Sie können alle kostenlosen angeben)

Port 1234

# Liste der Zertifikate und Schlüssel (achten Sie auf die Namen)

Ca ca.Crt

Cert myvpn.Crt

Schlüssel myvpn.Schlüssel

DH DH1024.Pem

# Datenverschlüsselungstyp

CIPHER AES-256-CBC

# Markieren Sie den Bereich der IP -Adressen

Server 10.10.10.0 255.255.255.0

# FIRING Information Level

Verb 3

# Wir verwenden Komprimierung

Comp-lzo

Persist-key

Beständig

MSSFIX

# Legen Sie die maximale Anzahl wiederholter Ereignisse ein

Stummschalt 25

# Die Anzahl der gleichzeitig verbundenen Kunden (5)

Max-Clients 5

# Life Life Client Sitzung

Keepalive 10 120

# Sichtbarkeit durch Kunden voneinander (erlaubt)

Client-to-Client

# Identifizieren Sie jede Benutzer 1 -Adresse 1

Topologie -Subnetz

# Legen Sie die Verzögerung ein, bevor Sie die Route hinzufügen

Routenverzögerung

#Inten Sie, wenn wir das Internet geben wollen. DNS -Adressen schreiben wir diejenigen, die in den Internetverbindungseinstellungen geschrieben sind.

Drücken Sie "Umleitungs-Gateway Def1"

Drücken Sie "DHCP-Option DNS X.X.X.X "

Drücken Sie "DHCP-Option DNS X.X.X.X "

Lesen Sie außerdem die Anweisungen der Serverkonfiguration Hier.

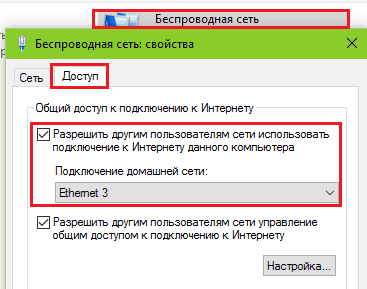

Um das Internet zu verteilen, gehen wir zum Netzwerkverbindungskatalog, öffnen die Eigenschaften der Schnittstelle, die in das globale Netzwerk untersucht, zur Registerkarte "Zugang", geben Sie die Marke gegenüber"Erlauben Sie anderen Benutzern, diese Verbindung zu verwenden .. "Und wir wählen den virtuellen Adapter des TAP -Windows -Adapters V9 aus der Liste - meiner Meinung nach ist dies Ethernet 3.

- Erstellen Sie eine Client -Konfigurationsdatei. Kopieren Sie den nächsten Text in das Notizbuch und speichern Sie das Dokument mit der Erweiterung .OVPN unter dem Namen "Client".

Klient

Dev Tun

Proto UDP

# IP oder den Domänennamen des VPN -Servers und des Verbindungsports.

Fernbedienung x.X.X.X 1234

Ca ca.Crt

Cert user1.Crt

Schlüssel Benutzer1.Schlüssel

CIPHER AES-256-CBC

Comp-lzo

Persist-key

Beständig

Verb 3

Andere Richtlinien der Client -Konfiguration siehe Hier.

Einrichten des Client -Teils

Installieren Sie die Anwendung auf dem Client -Computer. Gehen Sie als Nächst Ca.CRT, Kunde.Ovpn, user1.Crt, Benutzer1.Schlüssel in einem Netzwerkordner oder auf einem USB -Flash -Laufwerk. Wir übertragen sie in einen ähnlichen Ordner eines Client -Computers.

Verbindung

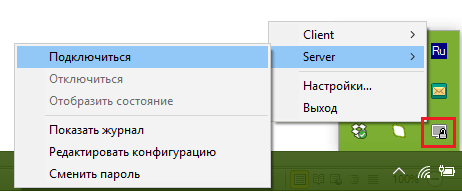

Um den Server zu starten, klicken Sie auf das Etikett "OpenVPN GUI" auf dem Desktop. Eine graue Ikone erscheint im Tria. Klicken Sie mit der rechten Maustaste darauf. Wählen Sie das BefehlsmenüServer" Und "Verbinden".

Mit einer erfolgreichen Verbindung wechselt das Symbol die Farbe in Grün auf Grün. Klicken Sie mit erfolglosen Klicken auf das Menü "Sehen Sie sich das Magazin an": Es zeigt einen Fehler an.

Die Verbindung des Clients wird auf die gleiche Weise nur statt "durchgeführt"Server"Wählen Sie im Menü"Klient".

OpenVPN -Setup unter Ubuntu

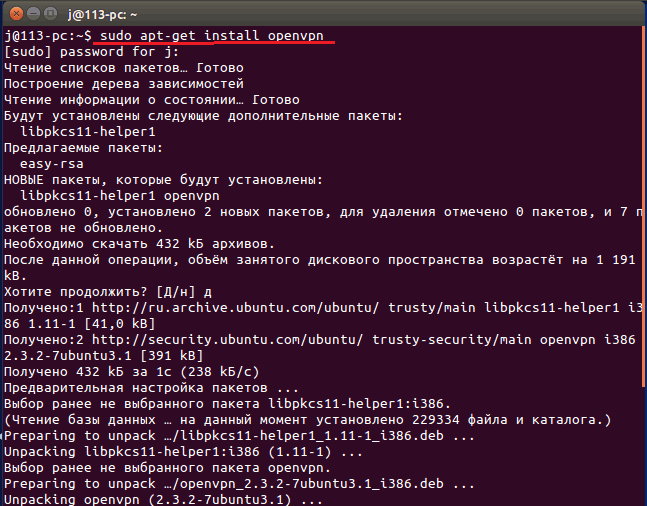

Wir beginnen damit, dass wir wie unter Windows das OpenVPN -Paket auf Server- und Client -Maschinen installieren. Die Anweisung der Installation der Konsolenversion über das Terminal lautet wie folgt: Sudo apt-get installieren openVPN. Bei Wunsch können Sie Grafikversionen von Paketen aus dem Ubuntu Applications Center installieren.

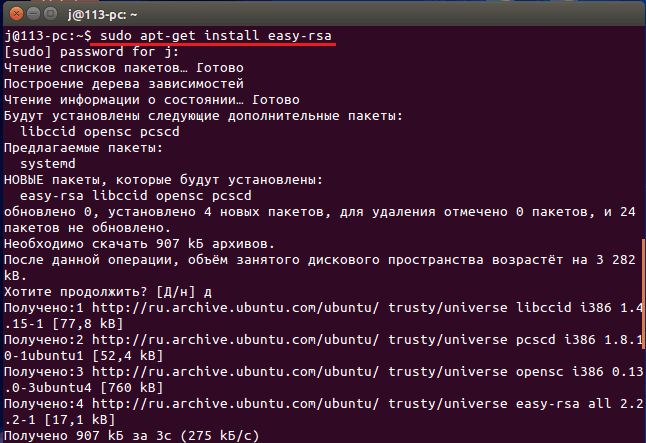

Die wichtigste Komponente ist jedoch das Easy-RSA-Modul, das zum Generieren von Zertifikaten und Tasten entwickelt wurde, ist jedoch nicht im Linux-Display enthalten. Es muss separat installiert werden, nachdem der Befehl ausgefüllt wurde: Sudo GEEIGNET-Erhalten Installieren Einfach-RSA.

Einrichten des Serverteils

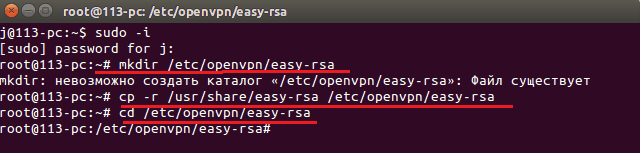

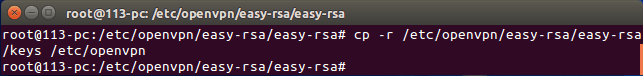

- Nach der Installation des Programms und eines zusätzlichen Moduls erstellen wir einen Katalog. "Easy -rs"Im Ordner /etc /openVPN: Sudo mkdir/etc/openvpn/easy -rsa. Kopieren Sie den Inhalt von der Installationsstelle: Cp -r/usr/shary/easy -rs/etc/openVPN/easy -rsa.

- Als nächstes gehen Sie zu einem neuen Katalog: CD/etc/openvpn/easy -rs/ und erstellen Sie Zertifikate und Schlüssel.

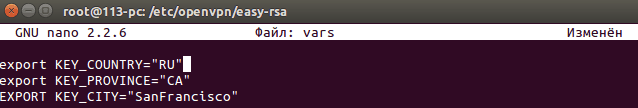

- Öffnen Sie VARS -Variablendateien mit dem Nano Console Editor (analoge VARs.Fledermaus in Windows) und in die gleichen Daten importieren wie in VARs.Fledermaus mit geänderten Werten:

Key_country = Ru

Key_provincy = ca

Key_city = sanfrancisco

Key_org = openVPN

KEY_EMAIL = [email protected]

Key_cn = Changeme

Key_name = changeme

Key_ou = Changeme

Pkcs11_module_path = changeme

Pkcs11_pin = 1234

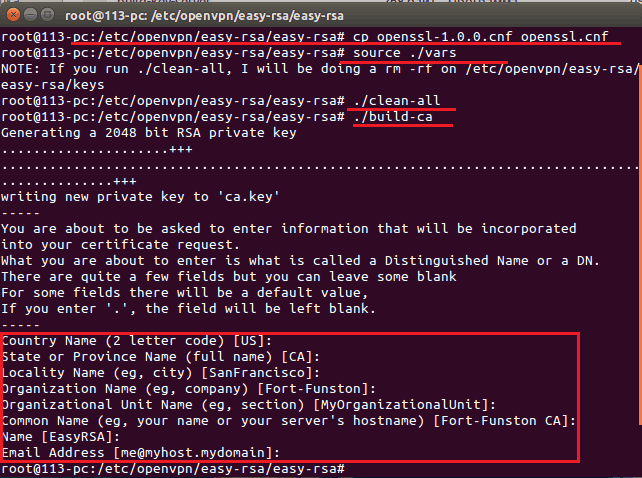

- Kopieren Sie das kryptografische Paket OpenSSL: CP OpenSSL-1.0.0.CNF Öffnen.CNF.

- Wir laden Variablen aus VARs herunter: Quelle ./Vars.

- Wir löschen zuvor erstellte Daten: ./Sauber-alle.

- Wir erstellen ein neues Hauptzertifikat: ./Bauen-Ca. Block der Fragen im Rahmen, den wir vermissen.

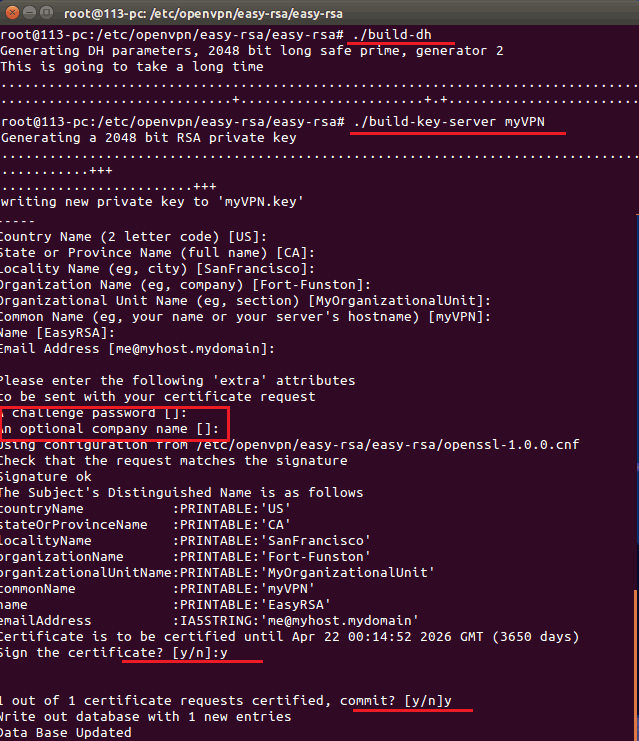

- Folgendes - der Schlüssel von Diffe Helman: ./Bauen-Dh.

- Dahinter steht das Serverzertifikat: ./Bauen-Schlüssel-Server Myvpn (MyVPN, wie Sie sich erinnern, ist ein Name, Sie haben möglicherweise andere). Wir übergeben den dedizierten Block (er wird im Screenshot reduziert), wir beantworten die letzten 2 Fragen "y".

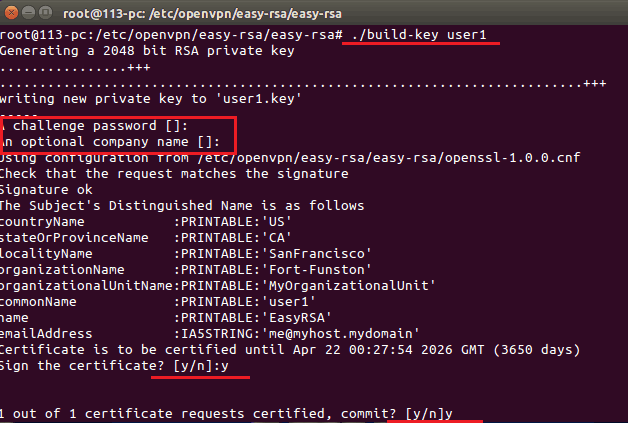

- Das letzte Mal erstellen wir ein Client -Zertifikat: ./Bauen-Schlüssel Benutzer1 (statt "user1" können Sie einen anderen Namen finden). Gleichzeitig vermissen wir erneut den Block, der beim Screening zugewiesen wurde, und beantworten den letzten beiden Fragen "y".

Alle erstellten Schlüssel und Zertifikate sind im Subkatal erhalten /usw/OpenVPN/Einfach-RSA/Schlüssel. Wir bewegen sie in den Ordner /OpenVPN: Cp -r/etc/openvpn/easy -rs/keys/etc/openvpn.

In der letzten Phase erstellen wir eine Serverkonfigurationsdatei im Ordner /etc /openVPN: Nano /usw/OpenVPN/Server.Conf und füllen Sie es genauso aus, wie ein ähnliches Dokument unter Windows ausgefüllt wurde. Der einzige Unterschied sind andere Möglichkeiten:

Ca/etc/openvpn/keys/ca.Crt

Dh/etc/openvpn/keys/dh2048.Pem

Cert/etc/openvpn/keys/myvpn.Crt

Schlüssel/etc/openvpn/keys/myvpn.Schlüssel

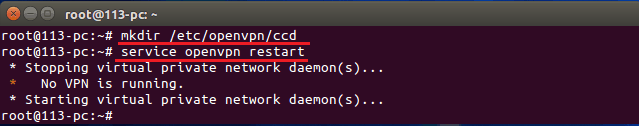

Schließlich erstellen wir einen Katalog für die Konfiguration von Client -Maschinen: mkdir/etc/openvpn/ccd, Und Wir starten den Server: Service OpenVPN Start.

Wenn der Server nicht startet, wird wahrscheinlich ein Fehler in der Konfiguration gemacht. Informationen zu dem Problem können im Dokument/var/log/openVPN angezeigt werden.Melden Sie sich mit einem Befehl an Tail -f/var/log/openVPN.Protokoll.

Einrichten des Client -Teils

Nach der Installation der Anwendung auf dem Client -Computer übertragen wir den auf dem Server auf dem Server generierten Schlüssel und Zertifikate und erstellen Sie die Konfiguration.

Schlüssel und Zertifikate - Ca.Crt, Benutzer1.Crt Und Benutzer1.Schlüssel, sind im Ordner/etc/openvpn/Schlüssel. Kopieren Sie sie auf einem USB -Flash -Laufwerk und legen Sie sie in den gleichnamigen Ordner auf dem Computer des Clients ein.

Die Konfigurationsdatei wird mit Nano erstellt: Nano/etc/openVPN/Client.Conf, und füllen Sie das Windows -Modell aus. Vergessen Sie nicht, die richtigen Wege darin zu verschreiben:

Ca/etc/openvpn/keys/ca.Crt

Dh/etc/openvpn/keys/dh2048.Pem

Cert/etc/openvpn/keys/user1.Crt

Schlüssel/etc/openvpn/keys/user1.Schlüssel

Alles ist fertig. Um eine Verbindung zum Server herzustellen, verwenden wir denselben Befehl: Service OpenVPN Start.

***

Die Anweisung stellte sich als lang heraus, aber tatsächlich dauert die Leistung dieser Aktionen 5-10 Minuten. Detailliertere Informationen zur Arbeit mit OpenVPN finden Sie im Abschnitt. "Dokumentation"Offizielle Bewerbungsort. Versuchen Sie und Sie werden Erfolg haben!

- « Es war nicht möglich, eine Skype -Verbindung herzustellen

- Was ist Hashtags? Wie und wo man sie benutzt? »