OSI -Modellniveaus

- 1743

- 295

- Dr. Marlen Steinkamp

Ich habe gerade als Netzwerkadministrator gearbeitet? Ich möchte nicht verwirrt sein? Unser Artikel wird nützlich sein. Sie hörten, wie der Administrator nach Zeit getestet wurde und einige Ebenen erwähnt? Vielleicht haben Sie eines Tages bei der Arbeit, welche Ebenen geschützt sind, und arbeiten, wenn Sie die alte Firewall verwenden? Um mit den Grundlagen der Informationssicherheit umzugehen, müssen Sie das Prinzip der Hierarchie des OSI -Modells verstehen. Versuchen wir, die Fähigkeiten dieses Modells zu sehen.

Ein Self -Respecting -Systemadministrator sollte mit Netzwerkbegriffen gut vertraut sein

OSI -Netzwerkmodell

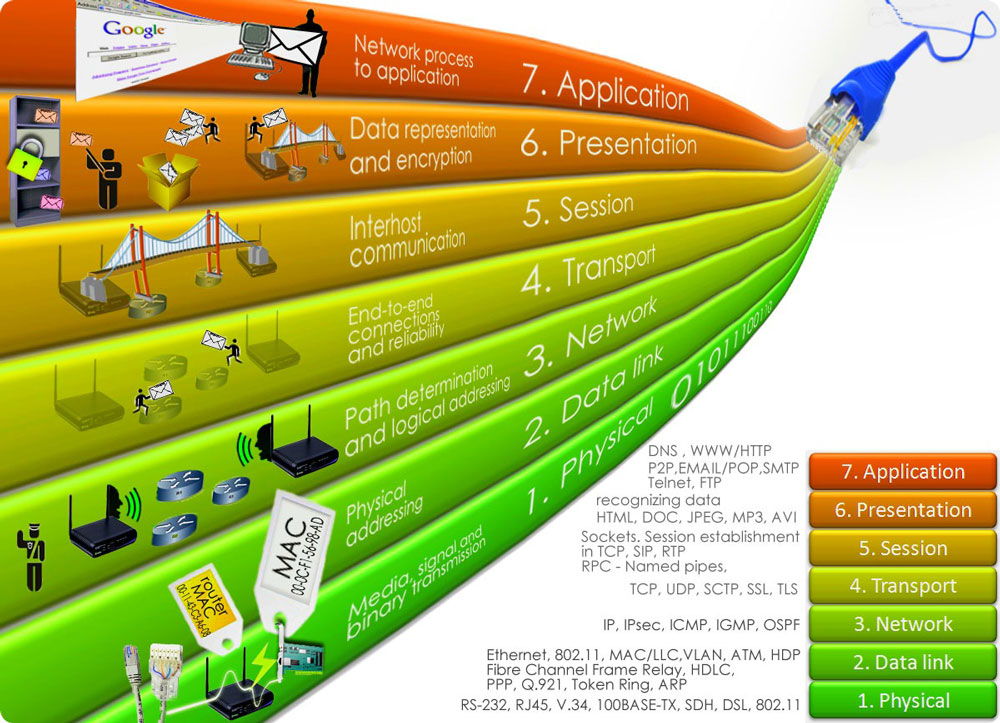

Übersetzt aus Englisch - Das grundlegende Referenzmodell der Interaktion offener Systeme. Genauer gesagt das Netzwerkmodell des Stapels von Netzwerkprotokollen OSI/ISO. Einführung 1984 als konzeptionelle Grundlage, die den Prozess des Sendens von Daten im World Wide Web in sieben einfache Stufen unterteilte. Es ist nicht die beliebteste, da die Entwicklung der OSI -Spezifikation verzögert wurde. TCP/IP -Protokolle sind profitabler und gilt als das verwendete Hauptmodell. Sie haben jedoch eine große Chance, das OSI -Modell im Posten des Systemadministrators oder in einem IT -Sektor zu begegnen.

Für Netzwerkgeräte wurden viele Spezifikationen und Technologien erstellt. In dieser Sorte ist es leicht, verwirrt zu werden. Es ist das Modell der Interaktion offener Systeme, das sich mithilfe verschiedener Kommunikationsmethoden für Netzwerkgeräte versteht, um sich für Netzwerkgeräte zu verstehen. Beachten Sie, dass das nützlichste OSI für Hersteller von Software und Hardware mit dem Design kompatibler Produkte beteiligt ist.

Fragen Sie, was für Sie verwendet wird? Wenn Sie ein mehrstufiges Modell kennen, können Sie die Möglichkeit einer kostenlosen Kommunikation mit Mitarbeitern von IT-Unternehmen erhalten. Die Diskussion von Netzwerkproblemen ist nicht mehr unterdrückerische Langeweile. Und wenn Sie lernen zu verstehen, in welchem Stadium der Fehler aufgetreten ist, können Sie leicht die Ursachen finden und den Bereich Ihrer Arbeit erheblich reduzieren.

OSI -Werte

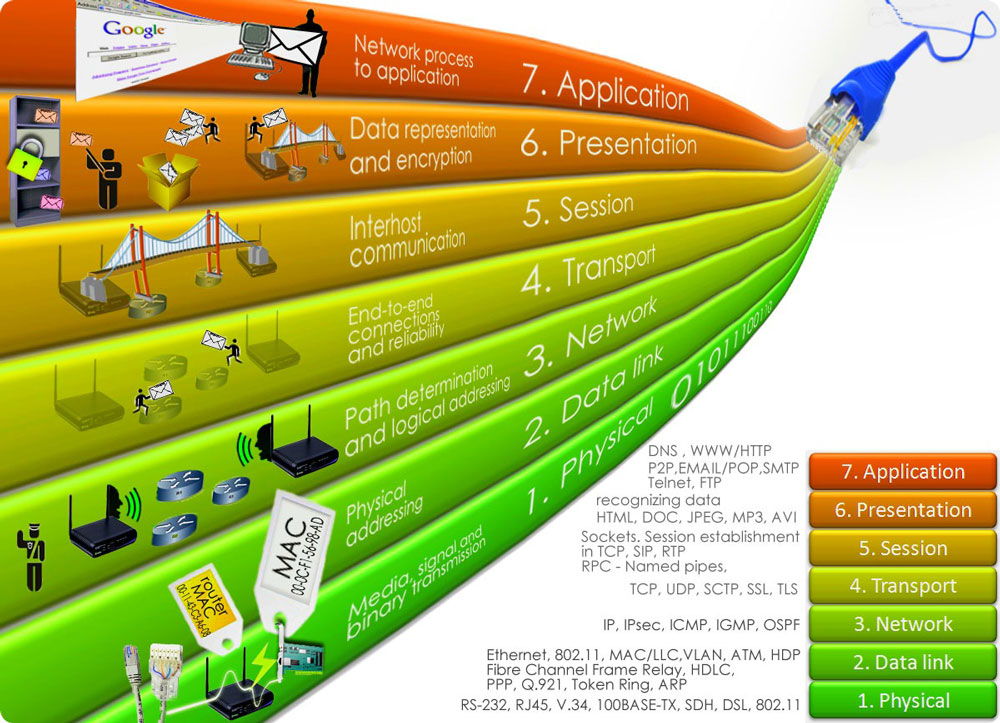

Das Modell enthält sieben vereinfachte Phasen:

- Physisch.

- Kanal.

- Netzwerk.

- Transport.

- Sitzung.

- Vertreter.

- Angewandt.

Warum ist die Zersetzung, um Schritte zu vereinfachen, um das Leben zu vereinfachen?? Jede der Ebenen entspricht einer bestimmten Phase des Sendens von Netzwerknachrichten. Alle Schritte sind konsistent, was bedeutet, dass die Funktionen unabhängig ausgeführt werden. Es besteht keine Notwendigkeit, Informationen über die Arbeit auf der vorherigen Ebene zu erhalten. Die einzige notwendige Komponente ist die Methode, um Daten aus dem vorherigen Schritt zu erhalten und wie die Informationen an den folgenden Schritt gesendet werden.

Lassen Sie uns den Bekanntschaft mit den Niveaus leiten.

Physische Ebene

Die Hauptaufgabe der ersten Stufe besteht darin, Bits über physische Kommunikationskanäle zu senden. Physikalische Kommunikationskanäle - Geräte, die zum Senden und Empfangen von Informationssignalen erstellt wurden. Zum Beispiel Faser, Koaxialkabel oder Twisted Dampf. Der Versand kann auch eine drahtlose Verbindung durchlaufen. Die erste Stufe ist durch die Datenübertragungsumgebung gekennzeichnet: Schutz vor Interferenz, Bandbreite, Wellenwiderstand. Die Eigenschaften elektrischer endgültiger Signale (Art der Codierung, Spannungsstufen und Signalübertragungsgeschwindigkeiten) werden ebenfalls auf Standardtypen von Anschlüssen eingestellt, Kontaktverbindungen werden zugewiesen.

Die Funktionen der physischen Stufe werden auf absolut jedem Gerät durchgeführt, das mit dem Netzwerk verbunden ist. Beispielsweise erkennt ein Netzwerkadapter diese Funktionen vom Computer aus. Sie könnten bereits auf die Protokolle des ersten Schritts stoßen: Rs -232, DSL und 10Base -T -T, um die physikalischen Eigenschaften des Kommunikationskanals zu bestimmen.

Kanalebene

In der zweiten Phase ist die abstrakte Adresse des Geräts mit dem physischen Gerät verbunden. Die Verfügbarkeit der Übertragungsumgebung wird überprüft. Bits werden in Sets gebildet - Frames. Die Hauptaufgabe der Kanalebene besteht darin, Fehler zu identifizieren und zu bearbeiten. Für die korrekte Weiterleitung vor und nach dem Rahmen werden spezielle Bit -Sequenzen eingefügt und die berechnete Kontrollmenge wird hinzugefügt. Wenn der Rahmen den Adressaten erreicht, wird die Kontrollmenge der bereits angekommenen Daten erneut berechnet. Wenn er mit der Kontrollmenge im Rahmen zusammenfällt, wird der Rahmen als korrekt erkannt. Andernfalls wird ein Fehler durch die Übertragung von Informationen korrigiert, die angezeigt werden.

Die Kanalstufe ermöglicht es, Informationen aufgrund der besonderen Struktur der Verbindungen zu übertragen. Insbesondere Reifen, Brücken, Schalter arbeiten die Kanalprotokolle durch. Die Spezifikation des zweiten Schritts umfasst: Ethernet, Token -Ring und PPP. Die Funktionen der Kanalbühne im Computer werden von Netzwerkadaptern und Treibern für sie ausgeführt.

Netzwerkebene

In Standardsituationen der Funktionen der Kanalstufe gibt es nicht genügend Informationen für die Übertragung von Informationen in hoher Qualität. Spezifikationen des zweiten Schritts können Daten nur zwischen Knoten mit derselben Topologie übertragen, zum Beispiel Holz. In der dritten Stufe ist ein Bedarf. Es ist notwendig, ein kombiniertes Transportsystem mit einer umfangreichen Struktur für mehrere Netzwerke zu bilden, die eine willkürliche Struktur aufweisen und sich durch Datenweitmethode unterscheiden.

Wenn Sie anders erklären, verarbeitet der dritte Schritt das Internet -Protokoll und führt die Funktion des Routers aus: Suchen Sie nach dem besten Weg nach Informationen. Router - Ein Gerät, das Daten zur Struktur von Inter -Untersuchungen und Übertragungspakete an das Zielnetzwerk sammelt (Transitübertragungen - Hops). Wenn Sie mit einem Fehler in der IP -Adresse konfrontiert sind, ist dies ein Problem, das auf Netzwerkebene entstanden ist. Die Protokolle der dritten Stufe sind in Netzwerk, Routing oder Auflösung von Adressen unterteilt: ICMP, IPSec, ARP und BGP.

Transportstufe

Damit die Daten die Anwendungen und die oberen Ebenen des Stapels erreichen können, ist die vierte Stufe erforderlich. Es bietet den gewünschten Grad an Zuverlässigkeit der Informationsübertragung. Fünf Klassen der Transportbühnendienste umfassen. Ihr Unterschied liegt in der Dringlichkeit, der Machbarkeit der Wiederherstellung der unterbrochenen Verbindung, der Fähigkeit, die Übertragungsfehler zu erkennen und zu korrigieren. Zum Beispiel Verlust oder Duplizierung von Paketen.

So wählen Sie eine Klasse von Dienstleistungen der Transportphase aus? К ° on. Wenn Kommunikationskanäle zu Beginn unsicher funktionieren, ist es ratsam, auf einen entwickelten Dienst zurückzugreifen, der maximale Möglichkeiten zum Suchen und Lösen von Problemen bietet (Datenversorgungskontrolle, Lieferzeit, Lieferzeit). Spezifikationen der vierten Stufe: TCP- und UDP -TCP/IP -Stack, SPX -Novell -Stack.

Die Vereinigung der ersten vier Ebenen wird als Transportsubsystem bezeichnet. Sie liefert voll und ganz das ausgewählte Qualitätsniveau.

Sitzungsstufe

Die fünfte Stufe hilft bei der Regulierung von Dialogen. Es ist für die Gesprächspartner unmöglich, sich gegenseitig zu unterbrechen oder synchron zu sprechen. Die Sitzungsstufe erinnert sich an die aktive Seite in einem bestimmten Moment und synchronisiert die Informationen, koordiniert und pflegt die Verbindungen zwischen den Geräten. Mit seinen Funktionen können Sie während eines langen Versands zum Kontrollpunkt zurückkehren und nicht wieder von vorne beginnen. Außerdem können Sie in der fünften Stufe die Verbindung einstellen, wenn der Informationsaustausch endet. Sitzungsstufespezifikationen: Netbios.

Die repräsentative Ebene

Die sechste Stufe ist an der Umwandlung von Daten in ein universell anerkanntes Format beteiligt, ohne den Inhalt zu ändern. Da verschiedene Formate in verschiedenen Geräten entsorgt werden, ermöglichen Informationen, die auf repräsentativer Ebene verarbeitet werden. Darüber hinaus besteht in der sechsten Stufe die Möglichkeit der Verschlüsselung und Entschlüsselung von Daten, was die Geheimhaltung sicherstellt. Beispiele für Protokolle: ASCII und MIDI, SSL.

Angewandte Ebene

Die siebte Stufe auf unserer Liste und die erste, wenn das Programm Daten über das Netzwerk sendet. Es besteht aus Spezifikationssätzen, über die der Benutzer Zugriff auf Dateien und Webseiten erfasst. Wenn Sie beispielsweise Nachrichten per E -Mail senden, wird auf der Bewerbungsebene ein bequemes Protokoll ausgewählt. Die Zusammensetzung der Besonderheiten der siebten Stufe ist sehr vielfältig. Zum Beispiel SMTP und HTTP, FTP, TFTP oder SMB.

Sie können irgendwo über die achte Ebene des ISO -Modells hören. Offiziell existiert es nicht, aber unter den Arbeitern der IT -Sphäre erschien eine Comic -achte Etappe. Alle aufgrund der Tatsache, dass Probleme aufgrund der Schuld des Benutzers auftreten können, und wie Sie wissen, steht eine Person an der Spitze der Evolution, sodass die achte Ebene erschien.

Nachdem Sie das OSI -Modell untersucht haben, konnten Sie die komplexe Struktur des Netzwerks ermitteln und verstehen Sie jetzt die Essenz Ihrer Arbeit. Alles wird ganz einfach, wenn der Prozess in Teile unterteilt ist!